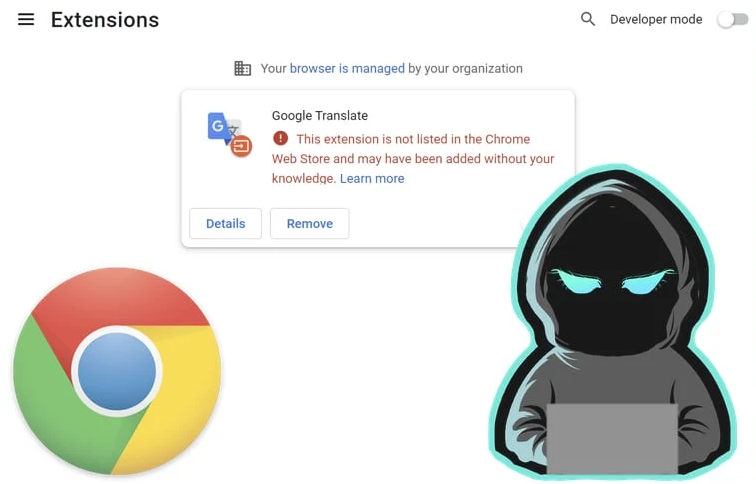

Una campaña coordinada que involucró al menos 16 extensiones maliciosas de Chrome infectó a más de 3,2 millones de usuarios en todo el mundo, aprovechando las vulnerabilidades de seguridad del navegador para ejecutar fraude publicitario y manipulación de optimización de motores de búsqueda.

Descubiertas por GitLab Threat Intelligence en febrero de 2025, estas extensiones, que van desde herramientas de captura de pantalla hasta bloqueadores de anuncios, secuestraron sesiones de usuario, eliminaron protecciones de seguridad críticas e inyectaron cargas útiles ofuscadas para manipular el comportamiento de navegación.

A pesar de su eliminación de Chrome Web Store, persisten riesgos persistentes para quienes no han desinstalado las extensiones manualmente.

Sin embargo, los analistas de seguridad de GitLab detectaron que la sofisticación técnica de la campaña se centraba en degradar la seguridad del navegador mediante la manipulación de la Política de seguridad de contenido (CSP).

Anatomía del ataque: eliminación de políticas de seguridad de contenido

Extensiones maliciosas como Nimble Capture y KProxy implementaron trabajadores de servicio para eliminar los encabezados de CSP, una defensa crítica contra ataques de secuencias de comandos entre sitios, desde los primeros 2000 sitios web visitados por sesión.

Los atacantes crearon un entorno permisivo para inyectar scripts. Luego, las extensiones se conectaron a servidores de configuración (api.nimblecapture[.]com) para recuperar cargas útiles de JavaScript ofuscadas.

Estas cargas útiles, como rcx-cd-v3.js, establecieron canales de comunicación bidireccionales entre los navegadores de las víctimas y la infraestructura de los atacantes alojada en Bunny CDN y DigitalOcean Apps.

Un encabezado x-do-app-origin único (978bc8ed-09a8-444b-9142-df5a19366612) vinculaba todo el tráfico a una única aplicación Express.

El actor de amenazas empleó una cadena de entrega de varias etapas. Después de deshabilitar CSP, las extensiones cargaron configuraciones maliciosas que contenían UUID generados dinámicamente y nombres de host con hash.

Por ejemplo, la función inicialSet en Nimble Capture inyectó un script remoto (rcx-cd-v3.js) en las páginas web, que luego unió las API privilegiadas de Chrome (chrome.declarativeNetRequest) con los contextos de la página.

Esto permitió a los atacantes:

- Modifique las reglas de visualización de anuncios para priorizar los anuncios fraudulentos.

- Bloquee servicios de análisis como Microsoft Clarity.

- Redirija el tráfico de afiliados a dominios como AliExpress y Surfshark mediante iframes inyectados.

Los scripts inyectados también recopilaron historiales de navegación y cookies de sesión, lo que podría exponer credenciales y datos confidenciales.

Las revisiones de los usuarios afectados describieron redirecciones inesperadas y degradación del rendimiento, características distintivas de las operaciones de estos scripts.

Esta campaña destaca las vulnerabilidades sistémicas en los ecosistemas de extensiones de navegador. Al comprometer las extensiones existentes mediante la apropiación de cuentas de desarrolladores (no mediante exploits de código), los atacantes eludieron las revisiones de seguridad de Google.

Las organizaciones deben auditar los permisos de extensión (`acceso) y monitorear el tráfico de red inusual a dominios comoblipshotextension[.]comorkproxyservers[.]site`. Para los individuos, la vigilancia a la hora de conceder permisos amplios sigue siendo fundamental.