El malware de banca móvil ha experimentado un aumento alarmante en 2024: casi 248.000 usuarios se encontraron con estas peligrosas amenazas, un asombroso aumento de 3,6 veces en comparación con los 69.000 usuarios afectados en 2023.

Este dramático repunte, particularmente pronunciado en la segunda mitad del año, señala una tendencia preocupante en el panorama de las ciberamenazas financieras, a medida que los delincuentes apuntan cada vez más a las plataformas móviles para obtener ganancias financieras[1].

La familia de malware Mamont surgió como la amenaza más prolífica, representando el 36,7% de todos los ataques de malware de banca móvil.

Este software malicioso, que apareció por primera vez a finales de 2023, se dirige principalmente a usuarios de Rusia y los países de la Comunidad de Estados Independientes (CEI) mediante sofisticadas tácticas de ingeniería social. Otras amenazas importantes incluyen la variante Agent.rj (11,14%) y UdangaSteal.b (3,17%), que rápidamente han ganado importancia en el panorama de amenazas móviles.

Los investigadores de Securelist identificaron que estos troyanos bancarios emplean varias técnicas de engaño para convencer a los usuarios de que instalen el malware, que van desde un simple «¿Eres tú el que aparece en la imagen?» mensajes de redes sociales hasta esquemas complejos que involucran tiendas en línea falsificadas y aplicaciones de seguimiento de entregas falsas.

Una vez instalados, estos troyanos pueden robar credenciales, interceptar códigos de autenticación y realizar transacciones financieras no autorizadas.

Geográficamente, Turquía sigue siendo el objetivo principal: el 5,68 % de los usuarios de seguridad móvil de Kaspersky enfrentan amenazas financieras, un aumento de 2,7 puntos porcentuales respecto al año anterior.

Indonesia (2,71%), India (2,42%) y Azerbaiyán (0,88%) le siguen como objetivos importantes, lo que demuestra el alcance global de estas campañas maliciosas.

El proceso de infección normalmente comienza con tácticas de ingeniería social diseñadas para engañar a los usuarios para que instalen aplicaciones aparentemente legítimas.

En el caso de Mamont, el malware se distribuye a través de tiendas de aplicaciones falsas o descargas directas desde sitios de phishing.

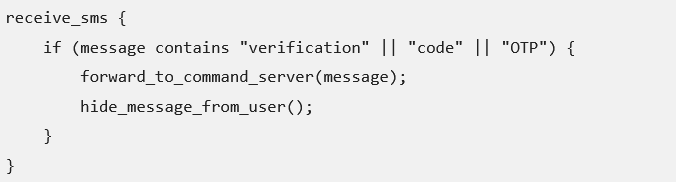

Cuando las víctimas instalan estas aplicaciones, el malware solicita amplios permisos que incluyen acceso a SMS, acceso a notificaciones y servicios de accesibilidad, capacidades que le permiten interceptar códigos de autenticación y superponer aplicaciones bancarias legítimas con pantallas de phishing.

La estructura de comando del malware se basa en un enfoque simple pero efectivo:

Para protegerse de estas amenazas, los expertos recomiendan descargar aplicaciones sólo de los mercados oficiales, examinar las solicitudes de permiso, utilizar soluciones de seguridad confiables e implementar autenticación multifactor para cuentas financieras.