Una vulnerabilidad crítica de fuga de memoria dentro de la infraestructura de comando y control del malware DanaBot ha dejado al descubierto datos operativos confidenciales de ciberdelincuentes. Esta brecha ha revelado la identidad de los actores de amenazas, claves criptográficas e información de las víctimas, abarcando casi tres años de operaciones maliciosas.

Denominada «DanaBleed» por los investigadores de seguridad, esta vulnerabilidad fue el resultado de un error de programación introducido en junio de 2022 y persistió hasta principios de 2025. Este fallo ha proporcionado una visión sin precedentes de uno de los troyanos bancarios más sofisticados en el panorama del cibercrimen.

DanaBot apareció por primera vez en 2018 como una plataforma integral de malware como servicio (MaaS), diseñada para facilitar el fraude bancario, el robo de credenciales y las operaciones de acceso remoto. Rápidamente ganó notoriedad por su arquitectura modular y sus sofisticadas técnicas de evasión, lo que permitía a los ciberdelincuentes lanzar ataques dirigidos contra instituciones financieras y usuarios individuales a nivel global. Su versatilidad permitía a los atacantes implementar diversas cargas útiles, desde registradores de pulsaciones de teclas y herramientas de captura de pantalla hasta mecanismos de acceso persistente más avanzados.

Investigadores de Zscaler identificaron la vulnerabilidad de pérdida de memoria mientras analizaban la versión 2380 de DanaBot, la cual había introducido cambios significativos en el protocolo de comunicación del malware en junio de 2022.

Los investigadores descubrieron que la vulnerabilidad provocaba inadvertidamente que el servidor C2 filtrara fragmentos de su memoria de proceso en respuesta a las víctimas infectadas, comparable a la infame vulnerabilidad Heartbleed de 2014.

Esta supervisión brindó a los analistas de seguridad una ventana sin precedentes a las operaciones internas de DanaBot, exponiendo inteligencia crítica sobre la infraestructura y las metodologías de los actores de amenazas.

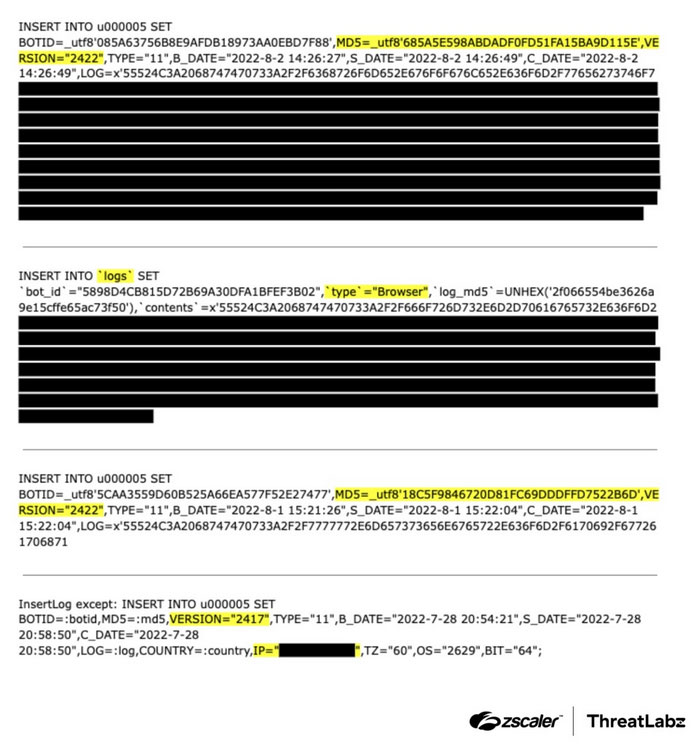

La información filtrada resultó extensa y dañina para la operación cibercriminal, revelando nombres de usuario y direcciones IP de los actores de la amenaza, detalles de la infraestructura del servidor C2 backend, estadísticas de infección, actualizaciones de la versión de malware y claves criptográficas privadas.

Quizás lo más significativo es que la vulnerabilidad expuso las credenciales de la víctima y otros datos exfiltrados, lo que demuestra el alcance de las capacidades de robo de información de DanaBot.

La inteligencia recopilada a partir de estas fugas de memoria aportó información valiosa que probablemente ayudó a los esfuerzos de aplicación de la ley, que culminaron con el desmantelamiento de la infraestructura de DanaBot por parte de la Operación Endgame y la acusación de 16 miembros afiliados en mayo de 2025.

La vulnerabilidad de DanaBleed surgió de un manejo inadecuado de la memoria en la implementación del protocolo C2 basado en Delphi de DanaBot.

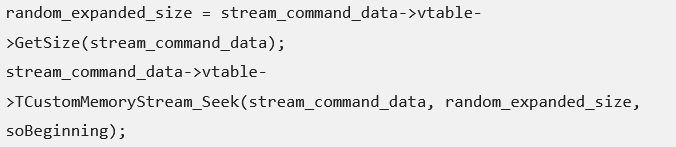

Cuando los desarrolladores de malware introdujeron cambios de protocolo en la versión 2380, implementaron un mecanismo de relleno diseñado para agregar bytes generados aleatoriamente a los datos de comando almacenados en un objeto TMemoryStream.

Sin embargo, se produjo un error de programación crítica durante este proceso.

La vulnerabilidad se manifestó cuando el malware intentó expandir el tamaño del búfer TMemoryStream utilizando el método SetSize() de Delphi.

Si bien el tamaño del búfer aumentó correctamente, la memoria recién asignada permaneció sin inicializar y contenía fragmentos arbitrarios de la memoria de proceso del servidor C2.

El fragmento de código reveló la implementación problemática

Sin embargo, se produjo un error de programación crítica durante este proceso.

La vulnerabilidad se manifestó cuando el malware intentó expandir el tamaño del búfer TMemoryStream utilizando el método SetSize() de Delphi.

Si bien el tamaño del búfer aumentó correctamente, la memoria recién asignada permaneció sin inicializar y contenía fragmentos arbitrarios de la memoria de proceso del servidor C2.

El fragmento de código reveló la implementación problemática.

Esta supervisión permitió que se transmitieran hasta 1792 bytes de memoria confidencial del servidor con cada respuesta C2, exponiendo fragmentos de interfaz HTML, consultas de bases de datos SQL, información de depuración y material criptográfico durante los casi tres años de vida útil de la vulnerabilidad.