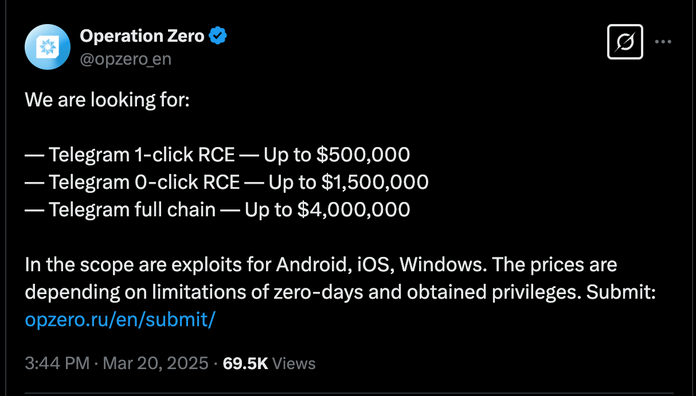

Operation Zero, una empresa rusa especializada en la venta de exploits, ha anunciado públicamente que ofrece recompensas de hasta 4 millones de dólares por vulnerabilidades de día cero en Telegram. Esta acción sugiere un creciente interés, posiblemente respaldado por el estado, en comprometer la seguridad de esta popular aplicación de mensajería.

La empresa, que se enfoca en proveer servicios exclusivamente al gobierno ruso y entidades locales, busca exploits de ejecución remota de código (RCE) que afecten a las versiones de Telegram para Android, iOS y Windows. La cantidad de la recompensa ofrecida varía en función de la complejidad y sofisticación del exploit.

El modelo de precios escalonados de Operation Zero incluye:

- RCE con un solo clic: $500,000

- RCE sin hacer clic: $1.5 millones

- Explotación de cadena completa: $4 millones

La categoría de «cadena completa» se refiere a exploits de varias etapas que otorgan acceso al sistema operativo de un dispositivo después del compromiso inicial de Telegram.

Fuentes de la industria sugieren que estos precios pueden subcotizar las tasas del mercado, ya que los corredores a menudo revenden exploits a los gobiernos a 2 o 3 veces los costos de adquisición.

Los mecanismos de cifrado y manejo de archivos de Telegram se han enfrentado a un escrutinio repetido:

- Android: un día cero “EvilVideo” de julio de 2024 permitió a los atacantes disfrazar APK maliciosos como videos, aprovechando la función de descarga automática de Telegram. Parchada en la versión 10.14.5, la falla requería la interacción del usuario pero resaltaba los riesgos en la configuración predeterminada.

- Windows: una vulnerabilidad basada en un error tipográfico de 2024 (etiquetado incorrectamente archivos «.pyzw») permitió la ejecución de scripts de Python, que luego se mitigó agregando «.untrusted» a los archivos sospechosos.

- Problemas históricos: las fallas pasadas incluyen un exploit Unicode de 2017 que permite la entrega de malware de criptominería a través de archivos disfrazados.

Los expertos en seguridad señalan que el cifrado de Telegram va por detrás de Signal y WhatsApp. Los chats predeterminados carecen de protección de extremo a extremo y utilizan protocolos no auditados.

Estas debilidades, combinadas con su base de más de mil millones de usuarios, particularmente en Rusia y Ucrania, lo convierten en un objetivo de alto valor para los actores vinculados al Estado.

La recompensa pública de la Operación Cero ofrece una visión poco común de las prioridades de adquisición de exploits de Rusia. La medida sigue a la prohibición de Telegram en Ucrania en 2024 para dispositivos gubernamentales, citando riesgos de infiltración por parte de piratas informáticos rusos.

Los analistas de la industria especulan que la recompensa refleja la demanda inmediata de las agencias rusas que buscan capacidades de vigilancia o guerra cibernética.

Si bien Operation Zero afirma tener exclusividad para los clientes rusos, los foros clandestinos muestran una actividad comercial de explotación más amplia. La misma vulnerabilidad “EvilVideo” se anunció en foros de piratería rusos en junio de 2024 antes de su parche, lo que subraya las líneas borrosas entre los mercados de explotación estatal y criminal.

Los corredores de día cero como Operation Zero alimentan una industria de vigilancia global de 12 mil millones de dólares, y el dominio multiplataforma de Telegram lo convierte en un objetivo perenne. Se insta a los usuarios a desactivar las descargas automáticas, habilitar el cifrado manualmente y actualizar las aplicaciones con regularidad.