Se ha descubierto una vulnerabilidad crítica en el complemento de seguridad WP Ghost para WordPress, que cuenta con una amplia base de usuarios de más de 200.000 instalaciones activas.

Esta vulnerabilidad de alta gravedad, identificada como CVE-2025-26909 y con una puntuación CVSS de 9,6, permite a atacantes no autenticados explotar una falla de inclusión de archivos locales (LFI), lo que podría resultar en la ejecución remota de código (RCE).

Se recomienda enfáticamente a los administradores de sitios web que realicen una actualización inmediata a la versión 5.4.02 o posterior para mitigar este riesgo de seguridad significativo.

La vulnerabilidad crítica fue descubierta por Dimas Maulana, investigador de seguridad de Patchstack Alliance.

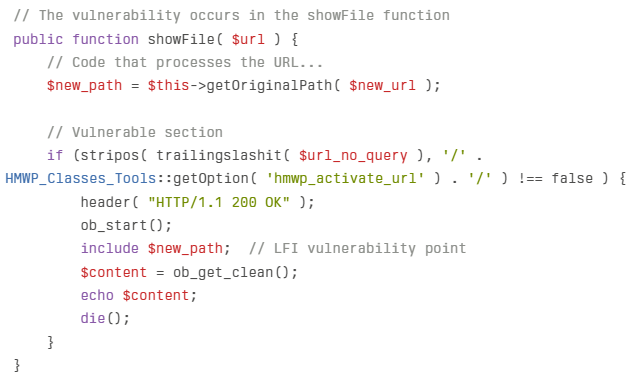

La falla existe en la funcionalidad de manejo de archivos del complemento WP Ghost, específicamente en la función showFile dentro del código base del complemento. La vulnerabilidad surge de una validación insuficiente de la entrada del usuario a través de rutas URL que pueden incluirse como archivos.

«El complemento WP Ghost sufrió una vulnerabilidad de inclusión de archivos locales no autenticados. La vulnerabilidad se produjo debido a un valor de entrada insuficiente del usuario a través de la ruta URL que se incluirá como un archivo», equipo de seguridad de Patchstack

El análisis técnico revela que la vulnerabilidad se puede explotar mediante la siguiente cadena de llamadas a funciones:

La vulnerabilidad se activa cuando la función mayShowNotFound está enlazada a template_redirect, al que pueden acceder usuarios no autenticados.

Si no se encuentra una ruta a la que accedió un usuario no autenticado, se activa la ruta del código vulnerable, lo que en última instancia permite a los atacantes realizar un recorrido de ruta e incluir archivos arbitrarios en el servidor.

Más detalles de la vulnerabilidad:

- Productos afectados: Plugin WP Ghost (versiones hasta 5.4.01), con más de 200.000 instalaciones activas.

- Impacto: Ejecución remota de código (RCE)

- Requisitos previos: Requiere que la función «Cambiar rutas» esté configurada en modo Lite o Ghost

- Puntuación CVSS 3.1: 9.6 (gravedad crítica)

Vector de ataque e impacto

Los avisos de seguridad indican que, si bien esta vulnerabilidad requiere que la función Cambiar rutas en WP Ghost esté configurada en modo «Lite» o «Ghost» (no habilitado de forma predeterminada), cuando es explotable, permite a los atacantes aprovechar varias técnicas para lograr RCE, incluidas cadenas de filtros php:// y trucos PHP_SESSION_UPLOAD_PROGRESS.

«Este tipo de vulnerabilidad LFI es particularmente peligrosa porque proporciona una ruta directa para ejecutar código malicioso en los sitios web afectados», dijeron los investigadores.

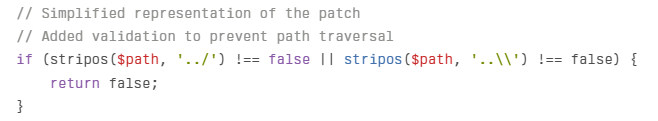

Después de recibir una notificación el 3 de marzo de 2025, el desarrollador del complemento, John Darrel, lanzó rápidamente la versión 5.4.02 el 4 de marzo para abordar la vulnerabilidad. El parche implementa validación adicional en las URL y rutas proporcionadas por el usuario:

Para los administradores de sitios de WordPress que utilizan WP Ghost, se recomienda una acción inmediata:

- Actualice a WP Ghost versión 5.4.02 o posterior

- Verifique que su sitio no se haya visto comprometido si ha estado ejecutando una versión vulnerable

- Considere implementar medidas de seguridad adicionales si administra sitios web críticos

La comunidad de seguridad de WordPress ha formado una alianza para abordar vulnerabilidades similares en todo el ecosistema. Patchstack ha agregado esta vulnerabilidad a su base de datos y está protegiendo a sus clientes.

«Hacer que el ecosistema de WordPress sea más seguro es un esfuerzo de equipo», dijeron los investigadores. «Creemos que los desarrolladores de complementos y los investigadores de seguridad deberían trabajar juntos a través de programas como nuestro mVDP (Programa administrado de divulgación de vulnerabilidades) para informar, administrar y abordar las vulnerabilidades de manera eficiente».

El descubrimiento y la divulgación responsable de esta vulnerabilidad resalta los continuos desafíos de seguridad que enfrenta el ecosistema de WordPress, que impulsa aproximadamente el 43% de todos los sitios web en Internet.