Se ha identificado una vulnerabilidad crítica en GamiPress, un complemento popular de WordPress empleado para la implementación de sistemas de gamificación y recompensas en sitios web.

Esta vulnerabilidad de alto impacto, catalogada como CVE-2024-13496 con una puntuación CVSS 3.1 de 7,5, permitía a atacantes no autenticados inyectar consultas SQL maliciosas, lo que podría haber comprometido instalaciones completas de WordPress.

La vulnerabilidad, que afectaba a todas las versiones de GamiPress hasta la 7.3.1, fue corregida en la versión 7.3.2, lanzada el 18 de marzo de 2025.

Durante una evaluación de seguridad externa, el investigador de seguridad Abrahack identificó la vulnerabilidad mientras examinaba la versión 7.2.1 del complemento GamiPress.

La vulnerabilidad surgió de una validación de entrada incorrecta en la funcionalidad de recuperación de registros del complemento, específicamente en el punto final AJAX gamipress_get_logs, que permite el acceso no autenticado a través del gancho de WordPress wp_ajax_nopriv_{$action}.

Este tipo de vulnerabilidad de inyección SQL es peligrosa porque no requiere autenticación para explotar. Un atacante podría potencialmente extraer información confidencial de la base de datos o incluso tomar el control del sitio web.

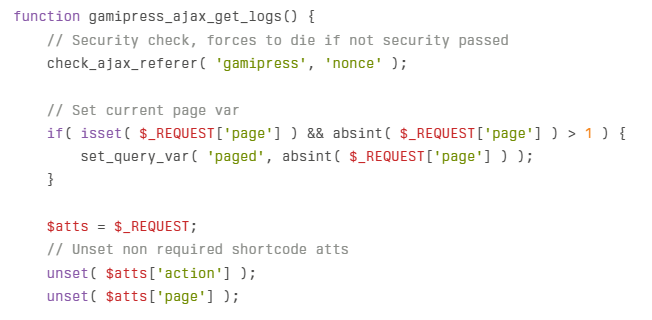

La vulnerabilidad del complemento existía en el manejo del parámetro orderby en consultas de bases de datos. El código vulnerable en el complemento se puede ver aquí:

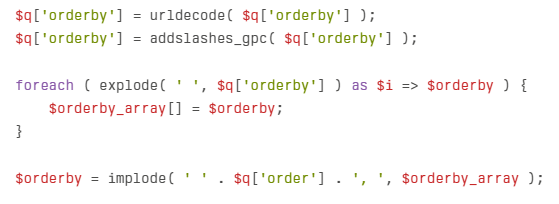

Si bien el código intentó desinfectar las entradas usando sanitize_text_field(), la vulnerabilidad ocurrió más abajo en la cadena de ejecución en la clase CT_Query, donde el parámetro orderby se incorporó de manera insegura en las consultas SQL:

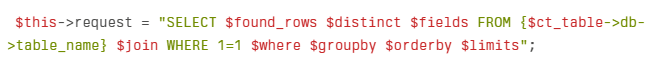

Este código finalmente condujo a la construcción de una consulta SQL donde se incorporó la entrada controlada por el atacante:

El resumen de la vulnerabilidad se proporciona a continuación:

- Productos afectados: Plugin GamiPress WordPress, versiones ≤ 7.2.1 Inyección SQL de

- Impacto: Extracción de información confidencial de la base de datos.

- Requisitos previos de explotación: No se requiere autenticación; capacidad de enviar solicitudes HTTP con el parámetro ‘orderby’ manipulado

- CVSS 3.1: Puntuación 7,5 (alta)

Implementación de parches

Los desarrolladores de GamiPress abordaron la vulnerabilidad implementando un enfoque de lista blanca para el parámetro orderby, restringiéndolo a una lista predefinida de columnas válidas en la tabla de la base de datos.

Este enfoque evita eficazmente que los atacantes inyecten comandos SQL maliciosos. Los expertos en ciberseguridad instan encarecidamente a los administradores de sitios web de WordPress que utilizan el complemento GamiPress a actualizar a la versión 7.3.2 o posterior de inmediato. Además, los administradores deberían:

- Revise los registros del servidor para detectar cualquier actividad inusual.

- Implemente firewalls de aplicaciones web para una protección adicional

- Siga las mejores prácticas de seguridad para instalaciones de WordPress

Esta vulnerabilidad nos recuerda la importancia de realizar auditorías de seguridad periódicas y aplicar parches rápidos a los sistemas de gestión de contenidos y sus extensiones para mantener la integridad de la seguridad del sitio web.