Un informante federal identificado como Daniel Berulis, arquitecto sénior de DevSecOps, habría remitido a la Junta Nacional de Relaciones Laborales (NLRB) una declaración jurada sobre una significativa vulneración de datos del Departamento de Eficiencia Gubernamental (DOGE) de EE. UU. En dicho documento, Berulis alega que personal del DOGE accedió a información confidencial, lo que podría haber comprometido sistemas críticos.

Estas acusaciones fueron inicialmente expuestas en una publicación detallada en X por el experto en ciberseguridad Matt Johansen, quien calificó la revelación como «una de las más inquietantes que he leído». Johansen afirma que empleados del DOGE accedieron a los sistemas de la NLRB, sustrajeron grandes cantidades de datos y que, poco después, se registraron intentos de inicio de sesión desde direcciones IP rusas utilizando credenciales válidas del DOGE.

«Los denunciantes dicen que entró DOGE, salieron datos y los rusos comenzaron a intentar iniciar sesión con nuevas contraseñas DOGE válidas».

Según la declaración jurada del denunciante, enviada por correo electrónico a figuras clave del Congreso, incluidos los senadores Bill Cassidy y Bernie Sanders del Comité Senatorial de Salud, Educación, Trabajo y Pensiones, y los representantes James Comer y Gerald E. Connolly del Comité de Supervisión y Reforma Gubernamental de la Cámara de Representantes, DOGE, se concedió al personal un acceso sin precedentes a nivel de «propietario inquilino» a los sistemas en la nube Azure de NLRB.

“Se les debía dar lo que se conoce como cuentas a nivel de “propietario inquilino”, con permiso esencialmente ilimitado para leer, copiar y alterar datos”. denunciante indicado en el Documento.

El denunciante también dice que recibieron una llamada durante la cual una ACIO declaró que se habían dado instrucciones de que no se debían seguir los procedimientos operativos estándar (SOP) con respecto a la creación de cuentas doge y la creación de registros.

La ACIO declaró específicamente que no se realizarían registros ni registros de las cuentas creadas para los empleados de DOGE. A los funcionarios de DOGE se les otorgaría el más alto nivel de acceso y acceso sin restricciones a los sistemas internos.

Este nivel de acceso, que supera incluso al del Director de Información de la agencia, permitía permisos ilimitados para leer, copiar y alterar datos.

El denunciante, identificado como Daniel Berulis, arquitecto senior de DevSecOps en la NLRB, alegó que el personal de DOGE desactivó protocolos de seguridad críticos, incluidos mecanismos de registro y herramientas de monitoreo de red como el observador de red de Azure.

Berulis informó de un aumento significativo de más de 10 gigabytes de tráfico saliente desde el sistema de gestión de casos NxGen de la NLRB, que alberga información confidencial como actividades de organización sindical, identidades de denunciantes de empleados y datos comerciales patentados.

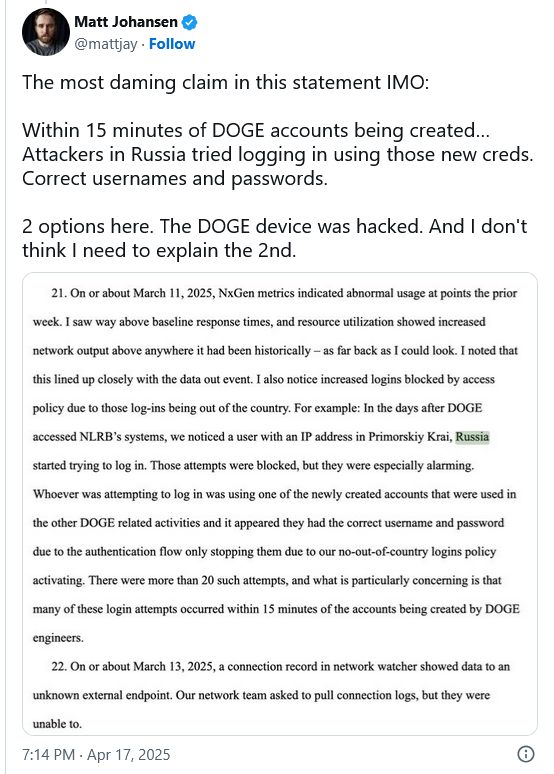

Lo más preocupante es que Berulis afirmó que dentro de los 15 minutos posteriores a la creación de las cuentas DOGE, los atacantes de Rusia intentaron iniciar sesión en los sistemas NLRB utilizando los nombres de usuario y contraseñas correctos de estas cuentas recién creadas.

«Hubo más de 20 intentos de inicio de sesión de este tipo. Particularmente preocupante, señala el denunciante, es que muchos de ellos ocurrieron dentro de los 15 minutos posteriores a la creación de las cuentas por parte de los ingenieros de DOGE».

El denunciante también notó que la política de acceso bloqueaba un aumento de los inicios de sesión debido a que los inicios de sesión se originaban desde fuera del país.

Por ejemplo: en los días posteriores a que DOGE accediera a los sistemas de NLRB, un usuario con una dirección IP en Primorskiy Krai, Rusia, comenzó a intentar iniciar sesión. Estos intentos fueron bloqueados, pero fueron especialmente alarmantes.

Aunque los intentos de inicio de sesión fueron bloqueados debido a políticas de acceso basadas en la ubicación, el incidente sugiere un dispositivo DOGE comprometido o un intercambio deliberado de credenciales. Además, se informó que la autenticación multifactor (MFA) se deshabilitó para dispositivos móviles, lo que debilitó aún más la seguridad del sistema.

Alrededor del 13 de marzo de 2025, un registro de conexión en Network Watcher mostró que los datos se enviaban a un punto final externo desconocido. El denunciante dice que el equipo de la red intentó obtener registros de conexión, pero no pudieron hacerlo.

El 7 de marzo de 2025, el denunciante confirmó con el desarrollador principal de los equipos de Missions Systems y Admin Systems que no utilizaban “contenedores” en absoluto, ni siquiera en el trabajo de desarrollo.

El denunciante preguntó a varios usuarios privilegiados si habían realizado cambios no rastreados en los recursos en un esfuerzo por dar cuenta de las anomalías de facturación.

Mientras tanto, las tarifas de Azure Billing crecieron un 8 % mes tras mes, pero no se incluyeron nuevos recursos en el informe.

Esto fue inusual, ya que un aumento en el gasto generalmente corresponde a un aumento en los recursos. Un aumento en el costo sin nuevos recursos generalmente sugiere que se creó, utilizó y eliminó rápidamente un recurso de alto costo, o que los recursos existentes se cambiaron para un uso de mayor costo sin aprobación.

Mientras preparaba esta revelación, Berulis encontró una fotografía suya de vigilancia con drones pegada a la puerta de su casa con una nota amenazadora.

La revelación del denunciante también detalla intentos de intimidar a Berulis mientras se preparaba para compartir sus hallazgos. El 7 de abril de 2025, supuestamente encontró una nota amenazante acompañada de fotografías suyas de vigilancia con drones pegadas con cinta adhesiva a la puerta de su casa.

Este incidente ha aumentado las preocupaciones sobre la seguridad de los denunciantes que plantean cuestiones relacionadas con las actividades de DOGE.

Las acusaciones han provocado rápidas reacciones de los líderes del Congreso. El informe del denunciante estaba dirigido a miembros destacados del Congreso, señalando la sensibilidad del tema y sus posibles implicaciones para la seguridad nacional.

Si bien la NLRB ha negado que se haya producido una infracción, citando una investigación interna, las afirmaciones del denunciante siguen sin estar corroboradas, pero están alimentando demandas de investigaciones federales sobre las acciones de DOGE en múltiples agencias.

La reacción pública sobre X ha sido intensa, y los usuarios expresaron alarma por la posibilidad de que adversarios extranjeros aprovechen el acceso de DOGE a sistemas federales sensibles.

Las publicaciones vinculadas al tema de tendencia “Ciberseguridad en la NLRB” han especulado sobre las intenciones de DOGE, y algunas sugieren mala conducta deliberada o conflictos de intereses, dada la participación del líder de DOGE, Elon Musk, con empresas como SpaceX y Tesla, que enfrentan investigaciones en curso de la NLRB.

Durante la semana del 24 de marzo de 2025, el ACIO de Seguridad, Chris L., determinó que la actividad sospechosa justificaba una escalada y recomendó informarla a US-CERT, un equipo de CISA responsable de la respuesta rápida a incidentes cibernéticos.

El denunciante afirma que los indicadores de infracción alcanzaron el umbral para activar procedimientos estándar relacionados con el robo de datos, lo que provocó una revisión formal. Se presentaron todas las pruebas sobre lo que se creía que era una eliminación grave y potencialmente ilegal de información de identificación personal del sistema Nxgen y mediante transferencias externas.

El denunciante explica que incluso si cada evento digital pareciera no estar relacionado, la improbabilidad estadística de coincidencia justificaba la participación del US-CERT.

El equipo podría ayudar a determinar las causas fundamentales y verificar si la infracción implicaba compromisos de seguridad más amplios. La decisión de la ACIO de involucrar al US-CERT o potencialmente al FBI se basó en el peso de la evidencia y la necesidad de recursos más allá de los que el equipo interno podía proporcionar.

Entre el 3 y el 4 de abril de 2025, el denunciante y la ACIO recibieron instrucciones de detener el informe y la investigación del US-CERT. Se les ordenó explícitamente que no avanzaran ni crearan ningún informe oficial, cerrando efectivamente la investigación formal sobre la actividad sospechosa.