Un sofisticado ataque ha sido perpetrado por el actor de amenazas ELUSIVE COMET, explotando la funcionalidad legítima de control remoto de Zoom para acceder sin autorización a los sistemas informáticos de sus víctimas.

Mediante una combinación de ingeniería social y manipulación de la interfaz de usuario, los atacantes han logrado comprometer a profesionales del sector de las criptomonedas, sustrayendo activos digitales por valor de millones de dólares.

La operación ELUSIVE COMET comienza con atacantes que se hacen pasar por organizaciones de medios legítimas, específicamente «Bloomberg Crypto», para invitar a objetivos de alto perfil a entrevistas.

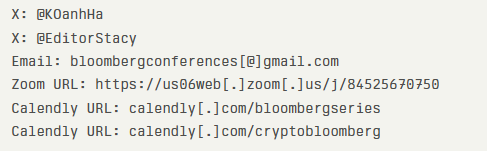

Estas invitaciones llegan a través de plataformas de redes sociales como Twitter (X), utilizando cuentas de títeres cuidadosamente diseñadas que imitan a profesionales legítimos de la industria.

Los atacantes rechazan la comunicación por correo electrónico estándar y, en cambio, dirigen a las víctimas a páginas sospechosas de reservas de Calendly que parecen profesionales a primera vista.

Una vez que el objetivo se une a la llamada de Zoom, el ataque aprovecha una vulnerabilidad crítica en el diseño de la experiencia del usuario de Zoom.

Al compartir la pantalla, los atacantes solicitan acceso de control remoto (una función legítima de Zoom) y al mismo tiempo cambian su nombre para mostrar a «Zoom» para que la solicitud aparezca como una notificación del sistema.

El cuadro de diálogo de permiso simplemente dice «$PARTICIPANT está solicitando control remoto de su pantalla», creando una ambigüedad peligrosa.

«Este ataque aprovecha la similitud del cuadro de diálogo de permiso con otras notificaciones inofensivas de Zoom», señala el informe Trail of Bits.

«Los usuarios acostumbrados a hacer clic en ‘Aprobar’ en las indicaciones de Zoom pueden otorgar un control total de su computadora sin darse cuenta de las implicaciones».

Si se concede el permiso, los atacantes obtienen un control integral sobre el sistema de la víctima, lo que les permite instalar malware, filtrar datos confidenciales o ejecutar transacciones de robo de criptomonedas.

Esta metodología refleja las técnicas utilizadas en el devastador hackeo de Bybit por valor de 1.500 millones de dólares en febrero, lo que indica un cambio hacia fallas de seguridad operativa en lugar de vulnerabilidades técnicas.

Los investigadores de seguridad han identificado varios indicadores de compromiso (IoC) asociados con ELUSIVE COMET, que incluyen:

Las organizaciones pueden implementar controles técnicos para evitar la explotación de esta vulnerabilidad.

Se recomienda implementar perfiles de Control de políticas de preferencias de privacidad (PPPC) que impidan que Zoom solicite o reciba permisos de accesibilidad a nivel del sistema macOS.

El script create_zoom_pppc_profile.bash crea perfiles para todo el sistema que bloquean por completo este vector de ataque.

Para una defensa activa, el script enable_zoom_accessibility.bash interactúa con el marco de Transparencia, Consentimiento y Control (TCC) de macOS para monitorear y restablecer continuamente cualquier permiso otorgado a Zoom.

Las organizaciones que manejan información particularmente confidencial deberían considerar eliminar completamente Zoom usando el script uninstall_zoom.bash y realizar la transición a alternativas basadas en navegador que hereden modelos de seguridad más sólidos.

«A medida que entramos en la era de las fallas de seguridad operativa, las organizaciones deben evolucionar su postura defensiva para abordar estos vectores de ataque centrados en el ser humano», se lee en el informe.

Para las organizaciones de criptomonedas en particular, implementar una defensa de múltiples capas que combine controles técnicos, capacitación de usuarios y conciencia de seguridad operativa se ha vuelto esencial para prevenir estos ataques cada vez más sofisticados.