Los datos de ciberseguridad han detectado un aumento del 130% en los ataques de phishing de día cero. Estos ataques se dirigen a vulnerabilidades desconocidas del navegador.

Estos ataques avanzados explotan fallas de seguridad sin parches en los navegadores. Esto permite la implementación de cargas útiles maliciosas antes de que los equipos de seguridad puedan reaccionar. Esto deja a los usuarios y organizaciones en peligro durante las primeras horas críticas de un ataque.

El aumento se ha observado principalmente en ataques que explotan motores de renderizado de JavaScript y API de extensiones de navegador. Los usuarios de Chrome, Firefox y Edge son los que corren mayor riesgo.

Los atacantes emplean cada vez más código ofuscado y técnicas de manipulación de DOM. Esto les permite evitar los controles de seguridad tradicionales y, al mismo tiempo, recopilar credenciales e implementar cargas útiles secundarias.

Los investigadores de Menlo Security detectaron que estas campañas de phishing de hora cero emplean con frecuencia técnicas de carga dinámica de código para evadir la detección.

Su análisis reveló que los atacantes están utilizando sofisticadas huellas dactilares del navegador para identificar objetivos vulnerables antes de implementar sus exploits, lo que aumenta significativamente las tasas de éxito en comparación con los métodos de phishing tradicionales.

El aspecto más preocupante de esta tendencia es la velocidad a la que se monetizan los sistemas comprometidos.

Según los datos de respuesta a incidentes, el tiempo promedio entre el compromiso inicial del navegador y la exfiltración de credenciales se ha reducido a solo 27 minutos, lo que brinda a los equipos de seguridad un tiempo mínimo para detectar y responder a las infracciones activas antes de que se produzcan daños.

Estos ataques suelen comenzar con correos electrónicos especialmente diseñados que contienen enlaces a sitios web maliciosos que parecen legítimos pero contienen código JavaScript ofuscado que aprovecha las vulnerabilidades de análisis del navegador para ejecutar código arbitrario.

Mecanismos de explotación

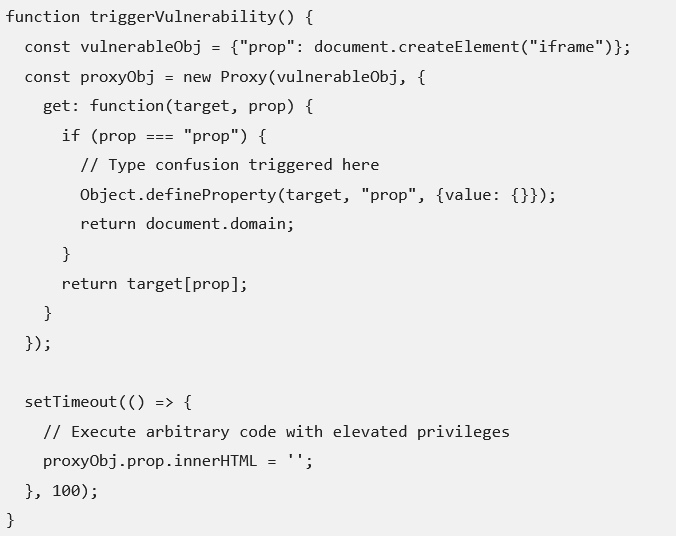

El vector de ataque más frecuente implica la explotación de CVE-2023-45812, una vulnerabilidad de confusión de tipos en motores JavaScript que permite a los atacantes eludir las políticas del mismo origen.

Cuando un usuario visita un sitio comprometido, normalmente se inyecta el siguiente código para explotar la vulnerabilidad:

Este código aprovecha las condiciones de carrera en los mecanismos de acceso a propiedades y recolección de basura del navegador para salir del entorno limitado del navegador.

Una vez ejecutado, el código malicioso puede acceder a datos confidenciales del navegador, incluidas las credenciales almacenadas y la información de la sesión.

Los equipos de seguridad deben implementar de inmediato políticas de seguridad de contenido con directivas dinámicas estrictas y garantizar que todos los navegadores estén actualizados a las últimas versiones.

Además, la implementación de tecnologías de aislamiento del navegador puede proporcionar una protección eficaz al ejecutar contenido web en contenedores seguros separados de los dispositivos finales.