Se ha identificado una vulnerabilidad crítica de ejecución remota de código (RCE), con número de identificación CVE-2025-1974, en los controladores Kubernetes Ingress-NGINX. Un exploit de prueba de concepto (PoC) ha sido desarrollado para esta vulnerabilidad, descubierta por WiZ.

El fallo reside en el componente del webhook de validación, y su explotación exitosa podría permitir a atacantes no autenticados ejecutar código arbitrario en los sistemas afectados. Esta situación comprometería la seguridad de los clústeres de Kubernetes, permitiendo potencialmente el control total de los mismos. La vulnerabilidad impacta a la versión v1.11.3 del controlador Ingress-NGINX y podría afectar a versiones anteriores.

El objetivo de este ataque es el servidor de webhook de validación, que opera en el puerto 8443 y es responsable de la verificación y procesamiento de los recursos Ingress antes de su implementación en el clúster.

La vulnerabilidad demostrada en una configuración de minikube controlada ilustra cómo los actores maliciosos podrían eludir las medidas de seguridad y ejecutar comandos en el sistema base.

Esta vulnerabilidad es particularmente preocupante dado que Ingress-NGINX es uno de los controladores de ingreso más utilizados en los sistemas Kubernetes. Las organizaciones deben actualizar sus implementaciones de inmediato.

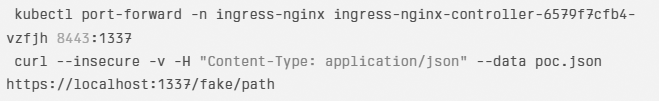

El exploit aprovecha la funcionalidad del webhook de validación del controlador. La PoC demuestra que un atacante puede acceder al servidor webhook y enviar una AdmissionRequest especialmente diseñada que contiene una configuración de nginx maliciosa:

La vulnerabilidad existe porque la función CheckIngress del controlador ejecuta:

![]()

Esto crea una ruta para la inyección de comandos a través de archivos de configuración manipulados.

Se ha publicado una prueba de concepto (PoC) en GitHub, que demuestra cómo implementar un pod vulnerable.

![]()

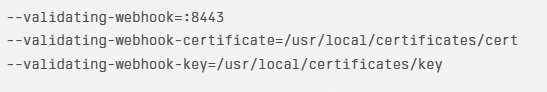

El controlador vulnerable se puede identificar examinando las especificaciones del pod, particularmente buscando controladores usando el webhook de validación en el puerto 8443:

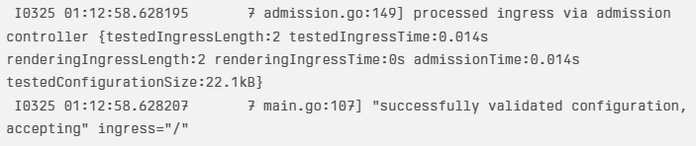

Cuando se ejecuta el exploit, los registros del controlador muestran una validación exitosa de la configuración potencialmente maliciosa:

Impacto y mitigación

La vulnerabilidad permite a los atacantes inyectar configuraciones maliciosas y potencialmente lograr la ejecución remota de código manipulando las solicitudes de AdmissionReview.

Las organizaciones que ejecutan controladores Ingress-NGINX afectados deben:

- Actualice a la última versión parcheada inmediatamente.

- Implemente políticas de red para restringir el acceso al webhook de validación.

- Supervise los registros del controlador en busca de actividades sospechosas de AdmissionRequest.

- Considere desactivar temporalmente el webhook de validación si no es posible aplicar parches de inmediato.

El Grupo de Interés Especial de Seguridad (SIG) de Kubernetes ha confirmado la vulnerabilidad y está trabajando con los mantenedores de Ingress-NGINX para garantizar una guía adecuada de mitigación y parches.

Este exploit resalta la importancia de la supervisión atenta y la aplicación rápida de parches en entornos de Kubernetes, especialmente para componentes que procesan entradas externas como controladores de ingreso.