Hackers patrocinados por el Estado chino lanzaron sofisticadas operaciones de reconocimiento contra la infraestructura del gigante de la ciberseguridad SentinelOne en octubre de 2024, lo que representa parte de una campaña más amplia dirigida a más de 70 organizaciones en todo el mundo.

Los ataques no revelados anteriormente, detallados en un informe completo publicado por SentinelLabs el 9 de junio de 2025, demuestran la amenaza persistente que los actores del nexo con China representan para las mismas empresas encargadas de defender la infraestructura digital global.

La operación multifacética involucró dos grupos de ataques distintos pero relacionados que los investigadores de SentinelOne han designado como actividades PurpleHaze y ShadowPad.

Estas campañas se extendieron desde junio de 2024 hasta marzo de 2025 y se dirigieron a víctimas de los sectores manufacturero, gubernamental, financiero, de telecomunicaciones y de investigación a nivel mundial.

En particular, los atacantes lograron comprometer una empresa de logística y servicios de TI que administraba la logística de hardware para los empleados de SentinelOne en ese momento, aunque la propia infraestructura de SentinelOne permaneció segura.

Los analistas de SentinelOne identificaron la actividad de reconocimiento casi de inmediato cuando los actores de amenazas comenzaron a sondear sistemáticamente múltiples servidores con acceso a Internet a través del puerto 443.

Las capacidades de monitoreo continuo de la compañía permitieron la detección rápida de conexiones sospechosas, que se originaron en servidores privados virtuales diseñados para hacerse pasar por una infraestructura de telecomunicaciones legítima.

Los investigadores rastrearon la actividad hasta dominios como tatacom.duckdns.org, diseñado deliberadamente para aparecer como parte de la red de un importante proveedor de telecomunicaciones del sur de Asia.

Los atacantes demostraron sofisticadas medidas de seguridad operativa y capacidades técnicas avanzadas a lo largo de sus campañas.

Emplearon variantes previamente desconocidas de la plataforma de malware ShadowPad, una puerta trasera modular de código cerrado históricamente asociada con grupos de ciberespionaje chinos.

Además, los actores de amenazas utilizaron implementaciones personalizadas de la puerta trasera GOREshell, que aprovecha las funcionalidades SSH inversas para establecer canales de comando y control encubiertos.

Las campañas mostraron claros marcadores de atribución que los vinculaban con los presuntos grupos chinos APT15 y UNC5174, siendo este último evaluado como contratista del Ministerio de Seguridad del Estado de China.

La sofisticación técnica de la variante ShadowPad descubierta en esta campaña revela las capacidades en evolución de los actores de amenazas chinos.

La muestra de malware, denominada AppSov.exe, se ofuscó utilizando una variante de ScatterBrain, una evolución avanzada del mecanismo de ofuscación ScatterBee que se ha observado desde 2022.

Esta técnica de ofuscación emplea rutinas de despachador que alteran significativamente el flujo de control, lo que hace que la ingeniería inversa y la detección sean extremadamente desafiantes.

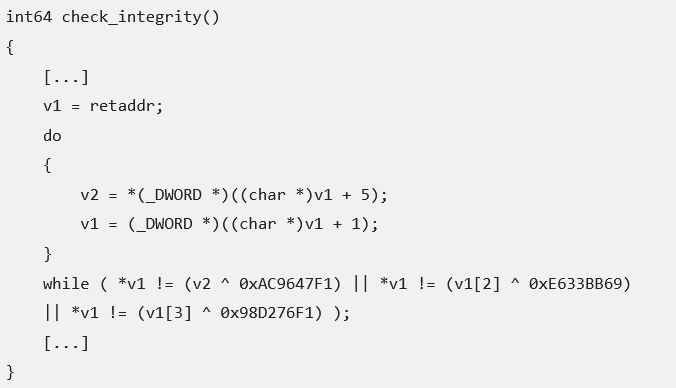

El sistema de verificación de integridad del malware demuestra una complejidad técnica particular, ya que utiliza múltiples valores constantes, incluidos 0x89D17427, 0x254733D6, 0x6FE2CF4E y 0x110302D6 para la validación del tiempo de ejecución.

La rutina de verificación de integridad revela los sofisticados mecanismos antimanipulación empleados: –

La implementación de ShadowPad utiliza DNS sobre HTTPS para la comunicación de comando y control, específicamente dirigida a news.imaginerjp.com y la dirección IP 65.38.120.110.

Esta técnica intenta evadir la detección mediante la codificación Base-64 de los dominios consultados y oscureciendo el tráfico DNS de los sistemas de monitoreo tradicionales.

El malware viene equipado con tres módulos distintos identificados por los ID 0x0A y 0x20, que representan diferentes componentes funcionales para datos de configuración y capacidades operativas como inyección o robo de datos.

Los métodos de implementación variaron significativamente a lo largo de la campaña, con algunas variantes implementadas como DLL de Windows diseñadas para ejecutables legítimos específicos vulnerables al secuestro de DLL.

Estas variantes cargan archivos externos con nombres de ocho caracteres y extensiones .tmp, como 1D017DF2.tmp, lo que demuestra la preferencia de los atacantes por técnicas de supervivencia que combinan actividad maliciosa con operaciones legítimas del sistema.