Un grave incidente de ciberseguridad ha sido descubierto por el investigador Jeremiah Fowler, quien encontró una base de datos de acceso público que contenía 184,162,718 registros únicos de nombres de usuario y contraseñas, sumando un total de 47.42 GB de credenciales en formato crudo.

Los datos expuestos incluían información altamente sensible como correos electrónicos, nombres de usuario, contraseñas y enlaces directos a páginas de inicio de sesión de una gran diversidad de servicios. Estos abarcan desde plataformas de redes sociales ampliamente utilizadas, como Facebook, Instagram y Snapchat, hasta portales de servicios financieros, de salud e incluso gubernamentales en diferentes países.

Cabe destacar que la base de datos no contaba con protección por contraseña ni cifrado, lo que la hacía vulnerable y accesible para cualquiera que la encontrara.

Fowler informó de la infracción al proveedor de alojamiento, que rápidamente restringió el acceso público. Sin embargo, se desconoce el verdadero propietario de la base de datos, ya que el registro Whois es privado y los dominios asociados están estacionados o no registrados.

No está claro si los datos se recopilaron con fines de investigación legítimos o delictivos, o cuánto tiempo estuvieron expuestos antes de ser descubiertos.

Los datos expuestos mostraron claros indicadores de haber sido recopilados por malware de robo de información, un tipo de software malicioso diseñado para extraer información confidencial de sistemas infectados.

Los ladrones de información suelen apuntar a credenciales almacenadas en navegadores web, clientes de correo electrónico y aplicaciones de mensajería.

Las variantes más avanzadas pueden robar datos de autocompletar, cookies, información de billetera criptográfica e incluso capturar capturas de pantalla o registrar pulsaciones de teclas1.

Los ciberdelincuentes suelen desplegar ladrones de información utilizando métodos como correos electrónicos de phishing, sitios web maliciosos o software descifrado.

Una vez activado, el malware filtra datos a servidores remotos, donde se venden en mercados de la web oscura y canales de Telegram o se utilizan directamente para fraude, robo de identidad u otros ataques cibernéticos.

La infracción incluyó archivos etiquetados como «senha» (contraseña en portugués) y hacía referencia a plataformas importantes como Google, NHS, Microsoft, Discord y Snapchat1.

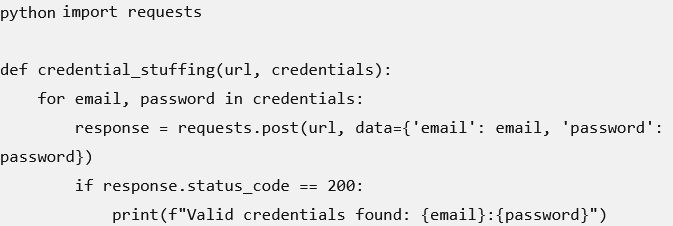

Un ejemplo técnico de un ataque de relleno de credenciales (uno de los métodos de explotación más comunes) podría utilizar un script similar a:

Estos scripts automatizan los intentos de inicio de sesión en varios sitios, aprovechando las credenciales reutilizadas y las contraseñas débiles.

Riesgos, implicaciones legales y medidas de protección

La escala y diversidad de la infracción presentan riesgos importantes:

- Ataques de relleno de credenciales: los scripts automatizados prueban las credenciales robadas en cientos de sitios, lo que a menudo resulta en acceso no autorizado si los usuarios reciclan las contraseñas.

- Apropiación de cuentas (ATO): las cuentas que carecen de autenticación de dos factores (2FA) son especialmente vulnerables, lo que permite a los atacantes acceder a datos personales o corporativos, lo que podría conducir al robo de identidad o al fraude financiero1.

- Phishing e ingeniería social: incluso las contraseñas obsoletas pueden hacer que los intentos de phishing sean más convincentes, ya que los atacantes pueden hacer referencia a credenciales anteriores para generar confianza.

Desde un punto de vista legal, poseer o distribuir credenciales robadas es un delito grave según leyes como la Ley de Abuso y Fraude Informático de EE. UU. (CFAA) y el Reglamento General de Protección de Datos (GDPR) de la UE1.

Recomendaciones

- Cambie las contraseñas con regularidad y nunca las reutilice entre cuentas.

- Habilite 2FA siempre que sea posible.

- Utilice administradores de contraseñas para generar y almacenar contraseñas únicas y complejas.

- Supervise las cuentas en busca de actividades sospechosas y utilice servicios de verificación de infracciones.

- Mantenga actualizado el software antivirus y considere soluciones avanzadas de detección y respuesta de endpoints (EDR) para el monitoreo proactivo de amenazas1. (RGPD)1.

Este incidente resalta la importancia crítica de mantener una sólida higiene de ciberseguridad tanto para usuarios individuales como para organizaciones. Además, subraya la amenaza constante que representa el malware de robo de información en el entorno digital actual.