Los actores de amenazas están utilizando cada vez más la Administración Remota de Windows (WinRM) para moverse sigilosamente dentro de entornos de Active Directory (AD), evitando los mecanismos de detección tradicionales mientras aumentan sus privilegios e implementan cargas maliciosas.

WinRM, la implementación de Microsoft del protocolo WS-Management, es un componente fundamental de los sistemas Windows. Permite a los administradores ejecutar comandos remotos, gestionar configuraciones y correr scripts de PowerShell a través de la red.

De forma predeterminada, WinRM escucha en el puerto HTTP 5985 y el puerto HTTPS 5986, permitiendo a los usuarios autenticados establecer sesiones y realizar tareas de administración de forma remota.

Si bien está destinado a una administración remota legítima, la ubicuidad y la integración de WinRM con PowerShell lo convierten en un objetivo principal para los atacantes que buscan capacidades de movimiento lateral.

Una vez que los atacantes obtienen credenciales válidas, a menudo mediante phishing, volcado de credenciales o ataques de fuerza bruta, pueden usar WinRM para ejecutar comandos o scripts arbitrarios en otros sistemas dentro del dominio AD.

Según el blog Practical Security Analytics, la cadena de ataque normalmente se desarrolla de la siguiente manera:

- Acceso inicial: el atacante logra afianzarse en un único punto final, a menudo como un usuario de dominio estándar.

- Reconocimiento: utilizando comandos de PowerShell habilitados para WinRM (por ejemplo, Invoke-Command, Enter-PSSession), el atacante enumera los sistemas accesibles escaneando los puertos abiertos 5985/5986.

Abuso de credenciales: con credenciales válidas, el atacante se autentica en sistemas remotos, generando nuevas sesiones de PowerShell.

Cada sesión es manejada por el proceso wsmprovhost.exe bajo el contexto del usuario, que puede integrarse en la actividad administrativa normal.

Implementación de carga útil: los atacantes implementan cargas útiles maliciosas utilizando técnicas avanzadas como soportes PowerShell o cargadores de módulos .NET reflectantes.

Estos métodos ofuscan la carga útil, omiten AMSI (interfaz de escaneo antimalware) y desactivan el registro de eventos para evadir la detección.

Persistencia y movimiento lateral: al repetir este proceso, el atacante se mueve lateralmente a través de la red, escalando privilegios y apuntando a activos de alto valor, como controladores de dominio.

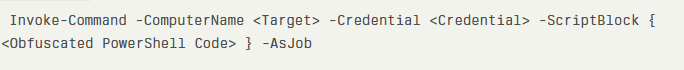

Los atacantes generan un script de PowerShell ofuscado (la «cuna») que descarga y ejecuta cargas útiles adicionales en la memoria. El script se ejecuta de forma remota usando:

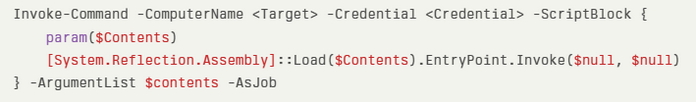

En el método de carga de módulos .NET reflexivo, los atacantes pasan un ensamblado .NET compilado como argumento a un script de PowerShell de apariencia benigna, que carga y ejecuta el módulo de manera reflexiva:

Recomendaciones y mitigaciones

Los expertos en seguridad advierten que el movimiento lateral basado en WinRM es difícil de detectar, ya que aprovecha la funcionalidad integrada de Windows y a menudo utiliza canales cifrados. Sin embargo, los defensores pueden monitorear patrones de uso anómalos, como:

- Procesos inesperados de wsmprovhost.exe.

- Actividad remota inusual de PowerShell.

- Intentos de autenticación desde cuentas no administrativas.

- Altos volúmenes de tráfico en los puertos 5985/5986.

Se insta a las organizaciones a restringir el acceso a WinRM, aplicar una estricta higiene de credenciales e implementar soluciones de monitoreo avanzadas capaces de correlacionar indicadores de movimiento lateral en toda la red.