Tras la significativa brecha de seguridad que afectó ayer al controvertido foro 4chan, los responsables han divulgado públicamente la sofisticada técnica de explotación empleada para acceder a los sistemas internos del sitio.

El ataque, que provocó la interrupción del servicio durante varias horas, comprometió información interna sensible, incluyendo el código fuente, datos de moderadores y herramientas de administración.

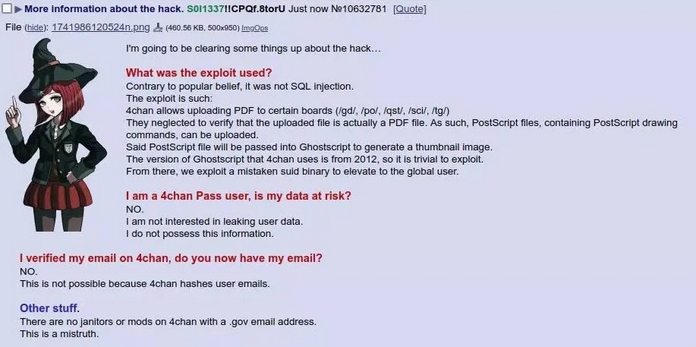

En una publicación detallada atribuida a los atacantes, se explicó que, a diferencia de las conjeturas iniciales, la intrusión no se debió a vulnerabilidades de inyección SQL. En cambio, se aprovechó una deficiencia en el procesamiento de archivos cargados en ciertos foros, específicamente /g/, /pol/, /qst/, /sci/ y /lg/.

«Se olvidaron de verificar que el archivo cargado sea en realidad un archivo PDF», decía la publicación reveladora. El exploit aprovechó una supervisión crítica en el sistema de validación de archivos de 4chan, permitiendo a los atacantes cargar archivos PostScript que contenían comandos de dibujo maliciosos disfrazados de archivos PDF legítimos.

Según los expertos en ciberseguridad que analizaron el hack, estos archivos PostScript fueron procesados por Ghostscript, un software utilizado por 4chan para generar imágenes en miniatura.

Según se informa, el sitio utiliza una versión muy desactualizada de Ghostscript de 2012, que contiene vulnerabilidades conocidas1. Desde este punto de apoyo inicial, los atacantes explotaron lo que describieron como “un binario suid erróneo” para elevar sus privilegios a los de usuario global, obteniendo efectivamente el control total del servidor.

Los hackers afirman haber mantenido el acceso a los sistemas de 4chan durante más de un año antes de ejecutar el ataque. La infracción resultó en la extracción completa del código fuente PHP de 4chan, incluido el archivo principal «yotsuba.php» que gestiona las funciones de publicación e informes.

Además, se expusieron las direcciones de correo electrónico y la información de contacto de aproximadamente 218 moderadores, administradores y “conserjes” (moderadores de nivel inferior).

Como prueba de su control sobre el sistema, los hackers restauraron temporalmente un tablero previamente prohibido llamado «/qa/» y lo desfiguraron con el mensaje «TE HACKED XD». Esta acción confirmó que habían obtenido privilegios administrativos dentro del sistema.

Un grupo asociado con el grupo rival Soyjak Party (conocido coloquialmente como “Sharty”) se atribuyó la responsabilidad del ataque. En una publicación en su plataforma, afirmaron: “Hoy, 14 de abril de 2025, un hacker, que ha estado en el sistema de 4cuck durante más de un año, ejecutó la verdadera operación soyclipse”.

Los investigadores de seguridad notaron que la infraestructura técnica obsoleta de 4chan lo hacía particularmente vulnerable. «El hack probablemente fue causado por 4chan usando una versión extremadamente desactualizada de PHP que tiene muchas vulnerabilidades y exploits y está usando funciones obsoletas para interactuar con [su] base de datos MySQL», informó el investigador de seguridad Yushe.

El hack ha generado serias preocupaciones sobre la privacidad del usuario. Si bien 4chan proporciona anonimato a sus usuarios, el sitio recopila direcciones IP4. Con los paneles de administración comprometidos, partes no autorizadas podrían acceder a estos datos.

4chan sigue siendo accesible solo de manera intermitente mientras los administradores intentan mitigar el daño. La exposición de los correos electrónicos de los moderadores compromete potencialmente el anonimato que 4chan ha prometido durante mucho tiempo, y se informa que algunas direcciones filtradas incluyen dominios .edu y .gov.