El grupo cibercriminal ruso CryptoBytes ha intensificado sus campañas de ransomware utilizando una versión modificada del malware UxCryptor, según nuevos hallazgos del equipo de investigación de amenazas Capture Labs de SonicWall.

Este grupo con motivación financiera, activo desde al menos 2023, aprovecha los creadores de ransomware filtrados para apuntar a sistemas Windows en todo el mundo.

Los ataques recientes muestran técnicas avanzadas de antianálisis diseñadas para evadir la detección. Estos métodos dificultan que los investigadores de seguridad rastreen y analicen el malware.

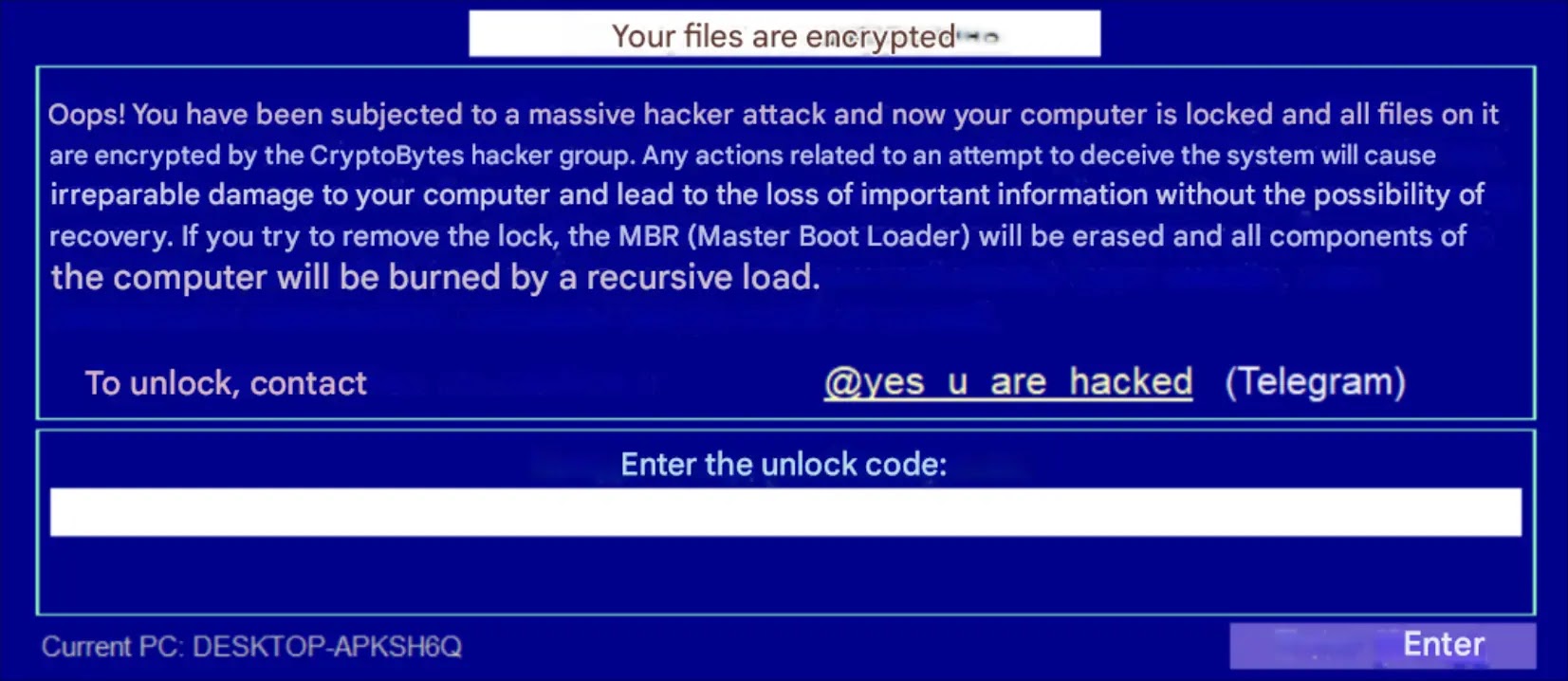

Además de las medidas técnicas, los investigadores de SonicWall señalaron que los atacantes utilizan tácticas de presión psicológica para intimidar a las víctimas y presionarlas para que realicen pagos en criptomonedas, lo que aumenta la eficacia de sus planes de extorsión.

El modus operandi de UxCryptor

El ransomware UxCryptor emplea una secuencia de ataque de varias etapas que comienza con tres pantallas de rescate consecutivas escritas en Rusia.

Una versión traducida exige el pago a través de Telegram (@yes_u_are_hacked), y deja una nota de rescate persistente en:

%USERPROFILE%\AppData\Local\Templ\$unlocker_id.ux-cryptobytes

El malware basado en .NET inicia su rutina destructiva finalizando el Explorador de Windows mediante un comando taskkill forzado:

public void KillExplorer() {

try {

Interaction.Shell(«taskkill.exe /im Explorer.exe /f», (AppWinStyle)0, false, -1);

}

}

Esto paraliza la interfaz de usuario mientras el malware ejecuta procesos en segundo plano.

Las técnicas de evasión avanzadas incluyen controles ambientales integrales utilizando:

1. Sandbox Detection through DLL fingerprinting:

string[] array = new string[5] { «SbieDll.dll», «SxIn.dll», «Sf2.dll», «snxhk.dll», «cmdvrt32.dll» };

2. Detección de máquinas virtuales a través de consultas WMI que comparan cadenas de fabricantes y modelos con plataformas de virtualización conocidas.

El malware finaliza sistemáticamente aplicaciones críticas, incluidas Discord, Skype, Zoom y navegadores web, para impedir la comunicación con las víctimas. La interrupción persistente se logra mediante la manipulación del registro.

RegistryKey[] array = new RegistryKey[4] {

// Run, RunOnce, Winlogon, and RunMRU registry keys

};

array[0].DeleteValue(«WindowsInstaller»);

array[1].DeleteValue(«System3264Wow»);

Esto impide los métodos de recuperación estándar y el inicio automático de las utilidades del sistema.

Si bien la muestra analizada contenía rutinas de cifrado no funcionales, las versiones operativas utilizan cifrado AES-256-CBC con claves codificadas:

byte[] key = new byte[32] { 82, 102, 104, 110, 32, 77, 24, 34, 118, 181, 51, 17, 18, 51, 12, 109, … };

byte[] iV = smethod_7(Encoding.Unicode.GetBytes(string_1));

Los archivos se cifran utilizando SymmetricAlgorithm.CreateEncryptor() y se marcan con una extensión .ux-cryptobytes.

Las soluciones Capture ATP con RTDMI y Capture Client de SonicWall actualmente bloquean las variantes de UxCryptor mediante firmas de análisis de comportamiento. Los equipos de seguridad recomiendan aplicar parches inmediatos a los sistemas Windows y segmentar la red para contener posibles brotes.

A partir de febrero de 2025, CryptoBytes continúa perfeccionando las capacidades de UxCryptor, y SonicWall observa una mayor frecuencia de ataques contra PYMES en Europa del Este. El uso por parte del grupo de herramientas de ransomware filtradas reduce la barrera técnica de entrada, lo que sugiere posibles operaciones de estilo franquicia.