Una vulnerabilidad crítica detectada en Windows 11 permitía a atacantes con privilegios limitados escalar a derechos de administrador del sistema en tan solo 300 milisegundos.

Esta vulnerabilidad, identificada con el código CVE-2025-24076, se basa en la explotación de una debilidad presente en la funcionalidad de «Dispositivos móviles» de Windows 11, mediante una sofisticada técnica de secuestro de DLL.

El fallo de seguridad, descubierto en septiembre de 2024 y hecho público el 15 de abril de 2025, afecta a un archivo DLL que es cargado por la función de cámara de Windows 11.

Los investigadores descubrieron que el archivo CrossDevice.Streaming.Source.dll, ubicado en el directorio %PROGRAMDATA%\CrossDevice\ modificable por el usuario, lo carga primero un proceso de usuario normal y luego un proceso del sistema con altos privilegios.

«Esta vulnerabilidad representa un escenario clásico de secuestro de DLL con un elemento de sincronización desafiante», dijo John Ostrowski de Compass Security a Cyber Security News. «La ventana de oportunidad es increíblemente pequeña, solo 300 milisegundos, pero desarrollamos técnicas para que la explotación sea confiable».

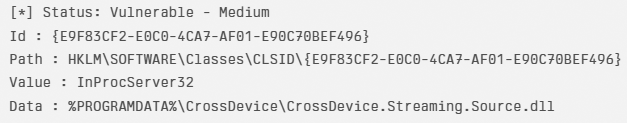

La explotación implica múltiples desafíos técnicos. Los análisis automatizados iniciales utilizando la herramienta PrivescCheck revelaron que los usuarios sin privilegios tenían derechos de modificación sobre el archivo del módulo del servidor COM:

Para superar la estrecha ventana de tiempo, los investigadores emplearon bloqueos oportunistas para detener la ejecución del programa en el momento preciso necesario.

Utilizando la biblioteca Detours de Microsoft, interceptaron llamadas a la API de Windows dirigidas específicamente a GetFileVersionInfoExW para identificar cuándo el archivo podría reemplazarse de manera confiable.

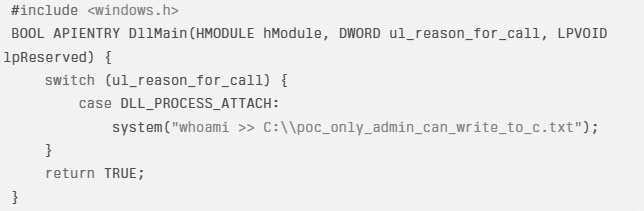

Los investigadores crearon una DLL maliciosa que mantiene la funcionalidad esperada al tiempo que agrega comandos no autorizados:

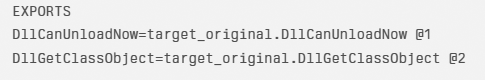

Este código se ejecuta con privilegios de SISTEMA cuando lo carga el proceso con altos privilegios. Para garantizar que la DLL reemplazada mantenga la funcionalidad, los investigadores implementaron un proxy que reenvía llamadas de función a la DLL original:

Mitigación

La vulnerabilidad afecta a los sistemas Windows 11 con la función “Dispositivos móviles”, que permite a los usuarios vincular sus teléfonos para usar la cámara del teléfono como cámara web. Microsoft lanzó un parche en sus actualizaciones de seguridad de marzo de 2025.

Este descubrimiento resalta la importancia de controles estrictos de acceso a archivos y verificación de firmas en procesos privilegiados.

Las soluciones de detección y respuesta de endpoints (EDR) podrían detectar este tipo de ataques mediante la supervisión del comportamiento, incluso antes de que los parches estén disponibles.

«Si bien mantener su sistema actualizado es crucial, existen medidas adicionales que puede tomar para proteger su máquina», dijeron los investigadores. «Al utilizar una solución EDR, se pueden detectar de forma proactiva comportamientos inusuales e identificar actividades irregulares».

Microsoft ha asignado CVE-2025-24076 a la escalada de privilegios a nivel del sistema principal y CVE-2025-24994 a un vector de ataque de usuario a usuario relacionado dentro de la misma funcionalidad.

Se recomienda encarecidamente a los usuarios que apliquen las últimas actualizaciones de seguridad de Windows para mitigar estas vulnerabilidades.

El exploit demuestra cómo incluso los sistemas operativos modernos pueden ser vulnerables a técnicas de ataque establecidas desde hace mucho tiempo cuando se implementan en nuevas funciones, especialmente cuando atacantes expertos aprovechan el tiempo y las condiciones de carrera.