Se descubrió una vulnerabilidad crítica, identificada como CVE-2025-24016, en la plataforma Wazuh Security Information and Event Management (SIEM).

Esta vulnerabilidad afecta a las versiones 4.4.0 a 4.9.0 y permite a atacantes con acceso API ejecutar código Python arbitrario de forma remota, lo que podría comprometer completamente el sistema.

La falla se debe a la deserialización insegura de los parámetros de la API distribuida (DAPI), que se utilizan para la comunicación entre los componentes de Wazuh, según el informe de CVE.

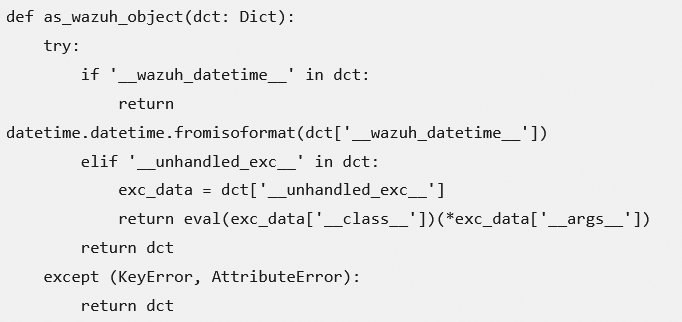

La vulnerabilidad reside en la función as_wazuh_object dentro del archivo framework/wazuh/core/cluster/common.py.

Esta función es responsable de deserializar los datos JSON recibidos a través de la API distribuida. El fragmento de código problemático antes del parche se muestra a continuación:

Este código utiliza la función eval para ejecutar código Python arbitrario basado en los datos proporcionados en los campos __class__ y __args__, lo que lo convierte en un objetivo principal para la explotación.

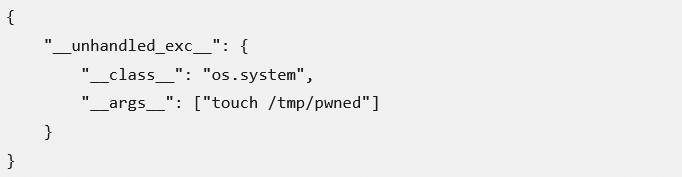

Un atacante puede aprovechar esta vulnerabilidad enviando una carga útil JSON maliciosa al servidor Wazuh a través de la API.

La carga útil debe contener la clave __unhandled_exc__, junto con los valores __class__ y __args__ que especifican el código que se ejecutará. Por ejemplo:

Cuando es procesada por la función as_wazuh_object, esta carga útil ejecutaría el comando os.system(“touch /tmp/pwned”), creando un archivo llamado /tmp/pwned en el servidor Wazuh.

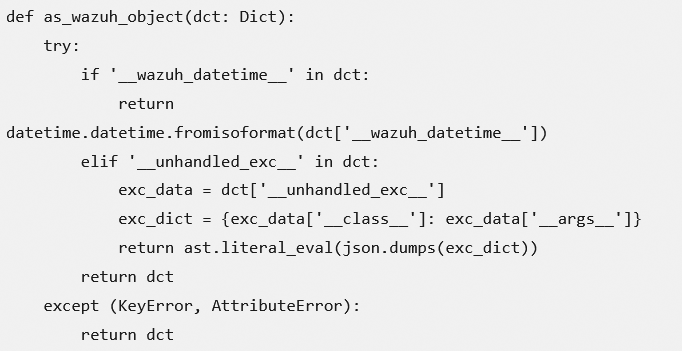

La vulnerabilidad se parchó en la versión 4.9.1 de Wazuh reemplazando la función de evaluación insegura con ast.literal_eval.

Este último evalúa de forma segura una cadena que contiene un literal de Python, evitando la ejecución de código arbitrario. Aquí está el fragmento de código modificado:

Estrategias de mitigación

Para mitigar el riesgo de CVE-2025-24016, las organizaciones deben:

- Actualice a la versión 4.9.1 o posterior de Wazuh.

- Restrinja el acceso a la API a usuarios y sistemas autorizados.

- Implemente mecanismos de autenticación sólidos, como la autenticación multifactor.

- Supervise el tráfico de API en busca de actividad sospechosa.

- Revise y actualice periódicamente las configuraciones de seguridad.

- Implemente la segmentación de la red para limitar el impacto de un ataque exitoso.

El uso de un firewall de aplicaciones web (WAF) también puede ayudar a detectar y bloquear solicitudes maliciosas antes de que lleguen al servidor Wazuh.

La explotación de CVE-2025-24016 puede tener graves consecuencias, entre ellas:

- Control completo del servidor Wazuh: permitiendo a los atacantes acceder a datos confidenciales y modificar configuraciones.

- Compromiso de todo el clúster Wazuh: al obtener el control del servidor maestro.

- Interrupción del monitoreo de seguridad: permitir a los atacantes llevar a cabo más ataques sin ser detectados.

- Robo de datos confidenciales: acceso a registros, alertas y otros datos almacenados en el servidor.

- Usar el servidor Wazuh para futuros ataques: servir como plataforma de lanzamiento para el movimiento lateral dentro de la red.