Se ha descubierto una vulnerabilidad reciente en la función de administración de acceso al registro (RAM) de Docker Desktop que afecta a usuarios de macOS. Esta falla expone a los usuarios a la extracción no autorizada de imágenes, lo que compromete los controles de seguridad fundamentales de los contenedores.

Identificada como CVE-2025-4095, esta vulnerabilidad permite a los desarrolladores omitir las restricciones de registro establecidas por los administradores. Esto podría exponer a las organizaciones a imágenes de contenedores maliciosas o a dependencias de software no autorizadas.

La gestión de acceso al registro (RAM) de Docker está diseñada para limitar la extracción de imágenes de contenedores a registros preaprobados, como Docker Hub, Amazon ECR o repositorios de artefactos privados.

Al configurar listas de bloqueo a nivel de DNS, la RAM evita que los desarrolladores accedan a fuentes no confiables, una piedra angular de la seguridad de la cadena de suministro.

Sin embargo, cuando las organizaciones aplican políticas de inicio de sesión en macOS a través de perfiles de configuración (un método de implementación empresarial común), las políticas de RAM no se activan.

La vulnerabilidad se debe a una mala configuración en el motor de aplicación de políticas de Docker Desktop. En macOS, Docker se ejecuta dentro de una máquina virtual Hyperkit, con políticas de RAM aplicadas a nivel de demonio después de la autenticación del usuario.

Perfiles de configuración (archivos XML o mobileconfig utilizados para automatizar la configuración) priorizan incorrectamente la aplicación del inicio de sesión sobre la inicialización de RAM.

Esto crea una condición de carrera en la que el demonio Docker se inicia antes de que se carguen las políticas de RAM, lo que deja los registros sin restricciones hasta el próximo reinicio.

Las versiones afectadas incluyen Docker Desktop 4.36.0 a 4.40.x en macOS. La puntuación CVSS v4.0 de 4,3 (Medio) subestima los riesgos operativos, ya que los atacantes podrían aprovechar esta brecha para inyectar imágenes maliciosas en los procesos de desarrollo.

Las organizaciones que dependen de la RAM para cumplir con los requisitos NIST SP 800-190 o SLSA Framework enfrentan una exposición inmediata:

- Extracción de imágenes sin restricciones: los desarrolladores pueden acceder a registros públicos como Docker Hub incluso si están bloqueados por una política, lo que reintroduce riesgos de paquetes con errores tipográficos o comprometidos.

- Fuga de credenciales: si los atacantes comprometen la máquina de un desarrollador, podrían enviar las credenciales robadas a registros no autorizados sin activar alertas.

- Compromiso de CI/CD: las imágenes maliciosas podrían infiltrarse en los sistemas de compilación, lo que provocaría una escalada de privilegios o la filtración de datos.

Las pruebas internas de Docker confirmaron que las políticas de RAM permanecen inactivas hasta 24 horas después del inicio de sesión inicial cuando se utilizan perfiles de configuración, una ventana amplia para la explotación.

Docker lanzó correcciones en Desktop 4.41.0, que desacoplan la inicialización de RAM de los flujos de trabajo de inicio de sesión. Los administradores deberían:

- Actualice inmediatamente todas las instancias de macOS Docker Desktop a la versión 4.41.0 o posterior.

- Verificar la aplicación de RAM mediante la información de Docker | grep -i registro para confirmar los registros permitidos.

- Transición a la aplicación de la consola de administración: en lugar de perfiles de configuración, aplique el inicio de sesión a través de la consola centralizada de Docker, que secuencia adecuadamente las cargas de políticas.

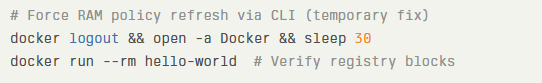

Para las organizaciones que no pueden aplicar parches de inmediato, las soluciones alternativas incluyen:

La alerta de seguridad de Docker indicó que «la administración de acceso al registro opera a nivel de DNS, lo que la hace susceptible a la elusión de proxy local del host, un riesgo que se ve exacerbado por la vulnerabilidad CVE-2025-4095».

Para mitigar los riesgos persistentes, se recomienda a las organizaciones complementar la RAM con la firma de imágenes (por ejemplo, Notary v2) y herramientas de seguridad en tiempo de ejecución como Falco.

La vulnerabilidad CVE-2025-4095 ilustra la vulnerabilidad de los controles de la cadena de suministro en los entornos de contenedores. Si bien la rápida implementación de una solución por parte de Docker reduce la exposición inmediata, este incidente resalta la importancia de implementar estrategias de defensa en profundidad, que integren controles de registro, firma de artefactos y análisis continuo de vulnerabilidades.