Una vulnerabilidad de alta gravedad presente en el popular plugin de WordPress SureTriggers ha sido objeto de explotación activa tan solo cuatro horas después de su divulgación pública, ocurrida el 10 de abril de 2025.

Esta crítica falla de omisión de autenticación afecta a todas las versiones del plugin hasta la 1.0.78, la cual cuenta con más de 100.000 instalaciones a nivel global.

Esta vulnerabilidad permite a atacantes no autenticados la creación de cuentas de usuario con privilegios de administrador en sitios de WordPress vulnerables, lo que conlleva un riesgo potencial de compromiso total del sitio web.

La vulnerabilidad surge de una falla crítica en el mecanismo de manejo de puntos finales de la API REST de SureTriggers. Los expertos en seguridad identificaron que el complemento no valida correctamente el encabezado HTTP de autorización ST durante las solicitudes de API.

Cuando los atacantes envían un encabezado no válido, el código del complemento devuelve un valor nulo. Si el sitio no ha configurado una clave secreta interna (también nula de forma predeterminada), la verificación de autorización pasa inadvertidamente debido a una comparación null == null, omitiendo por completo los protocolos de seguridad.

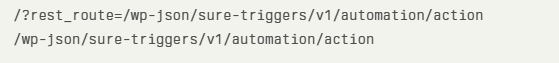

Patchstack dijo a Cyber Security News que los atacantes apuntan específicamente a dos puntos finales de API REST para explotar esta vulnerabilidad:

El monitoreo de seguridad ha identificado intentos de explotación provenientes de múltiples direcciones IP, que incluyen:

- 2a01:e5c0:3167::2 (IPv6)

- 2602:ffc8:2:105:216:3cff:fe96:129f (IPv6)

- 89.169.15.201 (IPv4)

- 107.173.63.224 (IPv4)

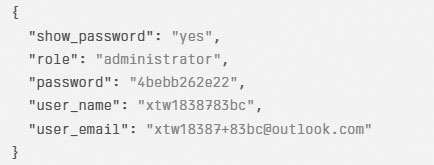

El objetivo principal de los atacantes parece ser establecer un acceso persistente mediante la creación de cuentas de administrador. Los registros de seguridad revelan múltiples patrones de intentos de creación de cuentas. Un patrón típico observado en la naturaleza incluye:

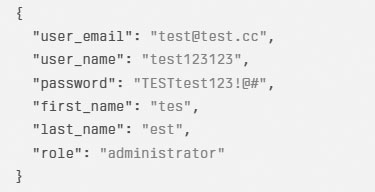

Otra variación detectada por los investigadores utiliza un formato diferente:

Los analistas de seguridad señalan que los atacantes están aleatorizando las credenciales, lo que hace que la detección sea más difícil. Es probable que cada intento de explotación utilice diferentes nombres de usuario, contraseñas y alias de correo electrónico.

Los propietarios de sitios web que utilicen el complemento SureTriggers deben actualizar inmediatamente a la última versión. Aquellos que no puedan actualizar inmediatamente deben desactivar temporalmente el complemento hasta que se pueda aplicar una actualización.

«Esta vulnerabilidad demuestra el intervalo cada vez más corto entre la divulgación y la explotación», afirma Jane Smith, experta en ciberseguridad de WebDefend.

«El período de cuatro horas entre la divulgación pública y la explotación activa resalta la importancia crítica de la rápida aplicación de parches y monitoreo de seguridad».

Los administradores del sitio también deberían:

- Audite las cuentas de usuario para detectar usuarios sospechosos de nivel de administrador creados desde el 10 de abril.

- Compruebe si hay complementos, temas o contenido modificado recientemente instalados

- Revisar los registros del servidor para solicitudes a los puntos finales vulnerables.

- Considere implementar un firewall de aplicaciones web para obtener protección adicional

Según se informa, los clientes de Patchstack están protegidos a través del sistema de parches virtuales de la empresa, que bloqueó los intentos de explotación antes de que se lanzara el parche oficial.

Este incidente sirve como otro recordatorio de la importancia de mantener las instalaciones de WordPress actualizadas e implementar medidas de seguridad adecuadas para los sitios web que ejecutan el popular sistema de gestión de contenidos.