Visibilidad y Transparencia Mejoradas

La nueva interfaz proporciona a los equipos de seguridad una visión en tiempo real de las amenazas bloqueadas antes de la entrega, el contenido malicioso que ha sido remediado después de la entrega e incluso los incidentes que pudieron haber sido «pasados por alto», todo esto sin comprometer la privacidad ni el rendimiento. Al ofrecer métricas detalladas sobre funciones como Enlaces Seguros (Safe Links), Archivos Adjuntos Seguros (Safe Attachments) y la Purga Automática en Hora Cero (Zero-hour Auto Purge), el panel permite a los CISO y arquitectos de seguridad tomar decisiones informadas en un entorno donde la transparencia es fundamental para la confianza.

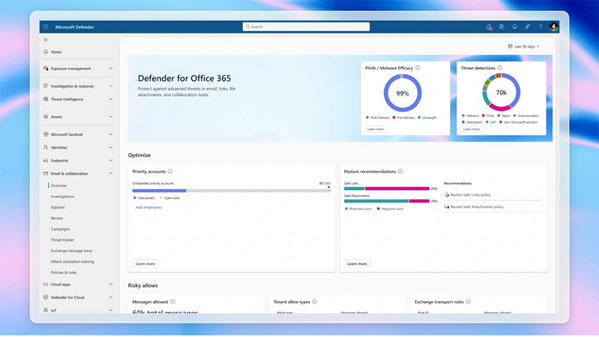

Panel de Descripción General y Análisis de Amenazas

La pieza central de este anuncio es el Panel de Descripción General, que unifica múltiples flujos de amenazas en una única vista. Los equipos de operaciones de seguridad pueden monitorear el volumen de URL de phishing neutralizadas por Enlaces Seguros, el recuento de archivos maliciosos puestos en cuarentena a través de Archivos Adjuntos Seguros y la cantidad de mensajes eliminados automáticamente en acciones de hora cero antes de que los usuarios vean contenido sospechoso.

Más allá de simplemente contabilizar los eventos bloqueados, el panel muestra los tiempos de permanencia de las amenazas después de la entrega y señala las detecciones retrasadas, lo que permite a los equipos ajustar sus políticas e integraciones de flujo de trabajo. Al registrar la actividad en Exchange Online, Microsoft Teams, SharePoint y OneDrive, los defensores ahora pueden correlacionar los picos en intentos de Business Email Compromise (BEC) o campañas de malware con tendencias de colaboración más amplias.

Un panel complementario desglosa las categorías de amenazas (masivas, no deseadas y maliciosas) y muestra cómo cada capacidad de Defender contribuye a la protección general. Los arquitectos de seguridad pueden pasar de estadísticas de alto nivel a desgloses detallados, visualizando los principales dominios de remitentes utilizados en recientes oleadas de phishing o los tipos de archivos más comúnmente utilizados como armas en brotes de malware. El resultado es un centro de inteligencia que transforma la telemetría bruta en información operativa práctica.

Informes Comparativos

Reconociendo que muchas organizaciones utilizan defensas de correo electrónico en capas, Microsoft también ha publicado dos informes comparativos que evalúan a los proveedores de Secure Email Gateways (SEG) e Integrated Cloud Email Security (ICES) en comparación con Defender para Office 365. A diferencia de las evaluaciones sintéticas, estos estudios utilizan datos de amenazas del mundo real agregados en millones de buzones de correo.