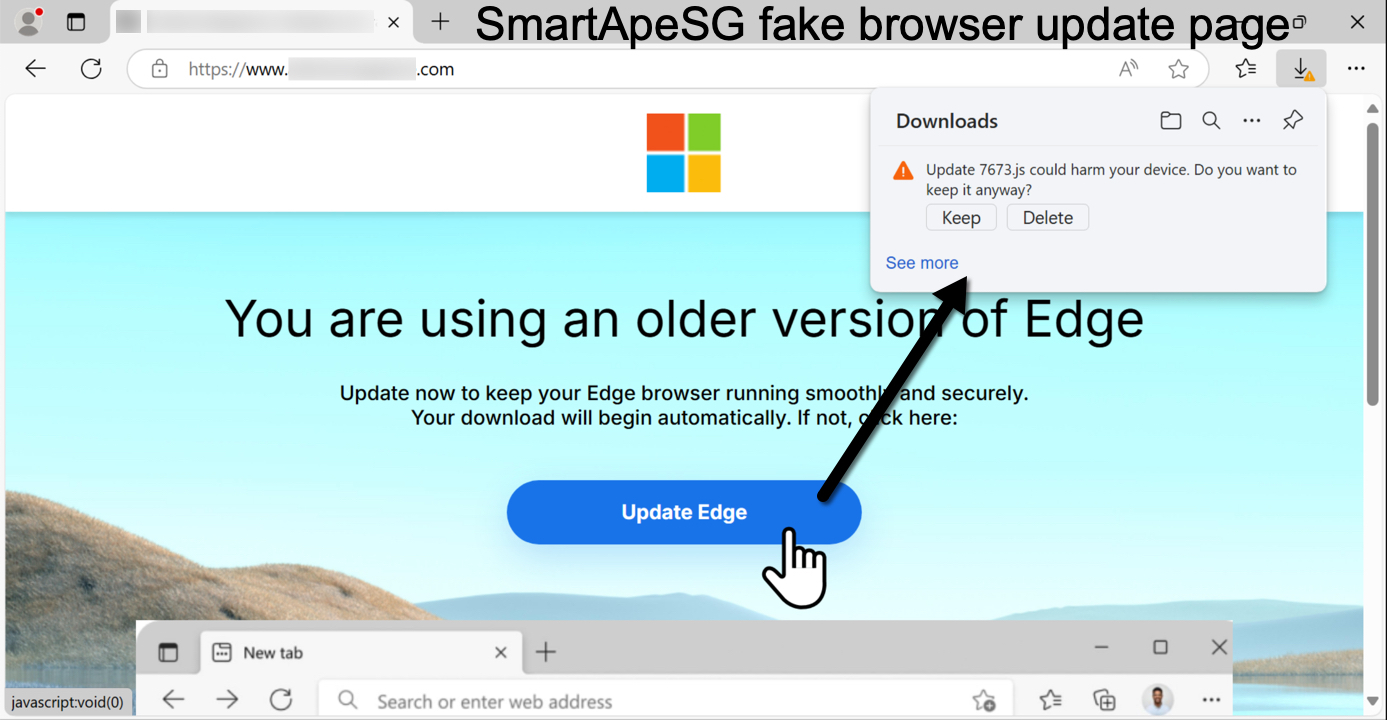

Una sofisticada campaña de malware atribuida al actor de amenazas SmartApeSG (también rastreado como ZPHP/HANEYMANEY) se ha dirigido a usuarios a través de sitios web comprometidos desde principios de 2024, implementando malware NetSupport RAT y StealC a través de notificaciones fraudulentas de actualización del navegador.

La campaña ejemplifica la creciente sofisticación de las tácticas de ingeniería social combinadas con técnicas de evasión avanzadas como la carga lateral de DLL.

“Los sitios web legítimos pero comprometidos con un script inyectado para #SmartApeSG conducen a una página de actualización de navegador falsa que distribuye malware #NetSupportRAT. Durante una infección, vimos malware de seguimiento para #StealC”. Dijeron los investigadores de la Unidad 42.

Análisis Técnico de Técnicas de Evasión

Carga lateral de DLL y secuestro de orden de búsqueda

SmartApeSG aprovechó el orden de búsqueda de DLL de Windows colocando bibliotecas maliciosas junto a ejecutables legítimos. Por ejemplo:

- mfpmp.exe (legítimo) cargó rtworkq.dll (malicioso) desde el mismo directorio, omitiendo la lista blanca de aplicaciones.

- Los componentes de NetSupport RAT como TCCTL32.DLL se almacenaron en %APPDATA%\VCRuntineSync, una ruta no estándar que las herramientas de detección de terminales pasan por alto.

Esta técnica, documentada en MITRE ATT&CK (T1574.002), permite a los atacantes enmascarar actividad maliciosa bajo procesos confiables como utilidades de Windows o reproductores multimedia.

SmartApeSG opera dentro de un ecosistema abarrotado de actores de amenazas que utilizan actualizaciones de navegador falsas, que incluyen:

- SocGholish/TA569: activo desde 2017, genera precursores de ransomware como WastedLocker.

- ClearFake: inyecta scripts codificados en Base64 en sitios de WordPress, distribuyendo cargas útiles HijackLoader e IDAT.

- RogueRticate: aprovecha el sistema de distribución de tráfico (TDS) de Keitaro para filtrar a las víctimas por geografía o tipo de dispositivo.

Los investigadores de Proofpoint señalan que más del 80% de estas campañas conducen a troyanos de acceso remoto (RAT) o agentes de acceso inicial para grupos de ransomware

Estrategias de mitigación y detección

- Bloquee dominios asociados con la infraestructura SmartApeSG (por ejemplo, pobremet[.]com, cinaweine[.]shop) utilizando fuentes de inteligencia sobre amenazas.

- Implemente firmas para detectar patrones de JavaScript maliciosos (por ejemplo, cadenas Base64 largas, solicitudes HTTP asincrónicas).

- Supervise las relaciones de proceso anómalas, como que mfpmp.exe genere conexiones de red o escriba en %APPDATA%.

- Restrinja las políticas de ejecución de PowerShell y registre la actividad de los scripts para identificar secuencias de comandos codificadas.

- Capacite a los empleados para que reconozcan las trampas de actualizaciones falsas, enfatizando que los navegadores se actualizan automáticamente y nunca requieren descargas manuales.

La campaña SmartApeSG subraya la persistente amenaza de la ingeniería social junto con técnicas de ataque sin archivos.

Al explotar mecanismos confiables de actualización de software y componentes internos de Windows, los actores de amenazas logran un acceso prolongado a la red mientras evaden las defensas convencionales.

Las organizaciones deben adoptar defensas en capas que combinen la detección de endpoints, la segmentación de la red y la concienciación de los usuarios para mitigar los riesgos derivados de la evolución de las campañas basadas en RAT.