Ha surgido una sofisticada campaña de phishing dirigida a los usuarios de Amazon Prime, que aprovecha notificaciones de renovación falsificadas para recopilar credenciales de inicio de sesión, detalles de pago y datos de verificación personal.

Descubierto por el Centro de Defensa contra Phishing (PDC) de Cofense el 18 de febrero de 2025, el ataque emplea tácticas de engaño en varias etapas.

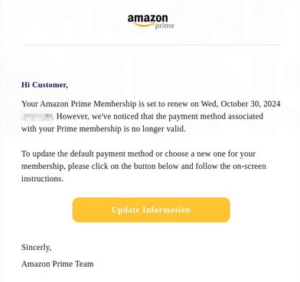

Esto incluye correos electrónicos falsificados, alertas de seguridad falsas y portales de pago fraudulentos diseñados para imitar las interfaces oficiales de Amazon.

Los investigadores de Cofense señalaron que la ejecución técnica de la campaña revela estrategias avanzadas de ingeniería social, en las que los actores de amenazas explotan las redirecciones de Google Docs y las cargas útiles basadas en códigos QR para eludir los filtros de seguridad automatizados.

El cuerpo del correo electrónico advierte a los destinatarios que su método de pago no es válido e insta a tomar medidas inmediatas mediante el botón «Actualizar información».

Si bien el nombre para mostrar del remitente (“Prime Notification”) parece legítimo, el dominio de origen utiliza una URL menos conocida (hXXps[:]//docs[.]google[.]com/drawings/d/1rSqoqN1uTTbP4qnfKzx2ZbvSı), una señal de alerta crítica.

Al hacer clic en el botón, se redirige a los usuarios a un portal de seguridad falso de Amazon alojado en Google Docs, que solicita la verificación de la cuenta con el pretexto de evitar el acceso no autorizado.

Example of obfuscated URL:

hXXps[:]//qr-codes[.]io/unPek2

Esta página intermedia prepara a las víctimas para el robo de credenciales al imitar los protocolos de seguridad de Amazon. Luego, los usuarios son dirigidos a una página de inicio de sesión falsa que captura nombres de usuario y contraseñas.

A diferencia de los sitios de phishing genéricos, esta campaña emplea inyección HTML dinámica para replicar la interfaz de autenticación multifactor (MFA) de Amazon, incluidas hojas de estilo CSS y scripts de validación de JavaScript. Después de recolectar las credenciales, el ataque escala hasta la exfiltración de datos. A las víctimas se les pide que «confirmen su identidad» enviando el apellido de soltera, la fecha de nacimiento y el número de teléfono de su madre, detalles que a menudo se utilizan para la recuperación de cuentas. Una página posterior solicita direcciones de facturación, lo que permite a los actores de amenazas redirigir el correo físico o ejecutar el robo de identidad.

La infraestructura de la campaña se basa en alojamiento descentralizado, con páginas de phishing distribuidas en Google Docs, generadores de códigos QR (códigos qr[.]io) y dominios comprometidos en Sri Lanka (recordzonerequiredaccountpaneluseraccpymntnew[.]srilankaı).

El uso de códigos QR (hXXps://qr-codes[.]io/unPek2) complica el análisis de URL tanto para los usuarios como para los escáneres automatizados.

Amazon ha reiterado que las comunicaciones legítimas nunca dirigirán a los usuarios a plataformas de terceros como Google Docs.

Se recomienda a los usuarios que naveguen manualmente al sitio oficial de Amazon para verificar los estados de las cuentas. Las organizaciones deben implementar soluciones de seguridad de correo electrónico capaces de detectar la suplantación de dominios e inspeccionar los enlaces integrados en busca de cadenas de redireccionamiento.

Habilitar MFA sigue siendo fundamental, ya que las credenciales robadas por sí solas no pueden comprometer las cuentas con autenticación basada en hardware.

Esta campaña muestra la amenaza persistente de las plataformas de phishing como servicio (PhaaS), que permiten incluso a actores poco cualificados implementar ataques complejos.

La educación continua de los usuarios y la búsqueda proactiva de amenazas son esenciales para contrarrestar estas tácticas en evolución.

Indicadores de compromiso (IoC)

- hXXps[:]//docs[.]google[.]com/drawings/d/1rSqoqN1uTTbP4qnfKzx2ZbvSı

- hXXps[:]//qr-codes[.]io/unPek2

- hXXps[:]//recordzonerequiredaccountpaneluseraccpymntnew[.]srilankaı/verify=cr51_23764