Una nueva y avanzada herramienta de evasión para sistemas Linux, denominada RingReaper, ha sido identificada. Esta herramienta utiliza la funcionalidad legítima del kernel de Linux, io_uring, para evadir los modernos sistemas de Detección y Respuesta de Endpoints (EDR).

RingReaper, desarrollada por equipos rojos, demuestra cómo los atacantes pueden explotar las operaciones asincrónicas de entrada/salida (E/S) de alto rendimiento para llevar a cabo actividades sigilosas que no son detectadas por las herramientas de monitoreo de seguridad tradicionales.

Se ha descubierto que esta herramienta aprovecha una vulnerabilidad de seguridad previamente analizada en io_uring de Linux. Dicha vulnerabilidad permite la implementación encubierta de rootkits, y ahora está siendo utilizada por RingReaper para evadir eficazmente los sistemas EDR.

RingReaper representa una evolución significativa en las técnicas de evasión basadas en Linux al utilizar io_uring, una característica del kernel introducida en Linux 5.1 diseñada para operaciones de E/S asíncronas de alto rendimiento.

A diferencia de los enfoques tradicionales que se basan en llamadas directas al sistema, esta herramienta opera a través de anillos de envío y finalización, evitando efectivamente los mecanismos de detección basados en llamadas al sistema que monitorean la mayoría de las soluciones EDR.

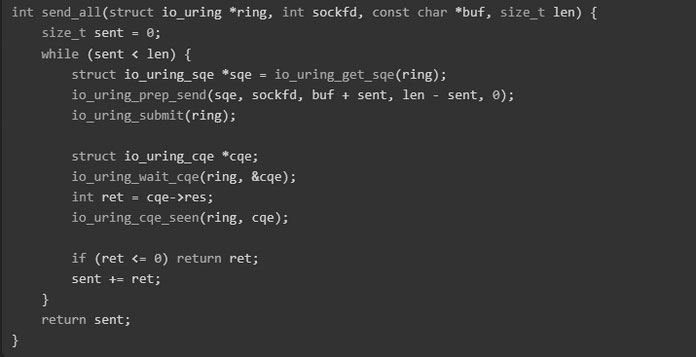

Según MatheuZ Report, la arquitectura de la herramienta se centra en funciones clave que demuestran sus capacidades evasivas. La función send_all ejemplifica este enfoque:

Esta función demuestra cómo se producen las comunicaciones de red a través de operaciones io_uring en lugar de llamadas al sistema tradicionales de envío/recepción, lo que hace que la detección sea significativamente más desafiante.

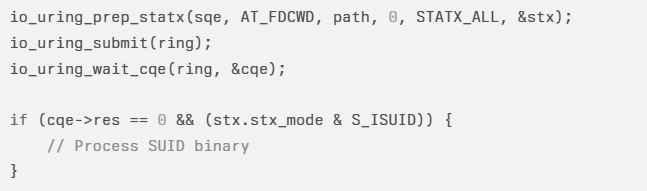

RingReaper incorpora sofisticadas capacidades posteriores a la explotación, incluidas operaciones de archivos, enumeración de procesos y descubrimiento de usuarios. La función cmd_privesc de la herramienta muestra su capacidad para identificar archivos binarios SUID para escalar privilegios:

La efectividad de la herramienta surge de la dependencia de los sistemas EDR en el monitoreo de llamadas al sistema tradicionales como abrir, conectar, leer y escribir.

Al utilizar el modelo de procesamiento por lotes asíncrono de io_uring, RingReaper genera significativamente menos eventos auditables, lo que lo convierte en «completamente indetectable» (FUD) para las soluciones EDR actuales.

Los investigadores de seguridad advierten que esta técnica representa un cambio de paradigma en el desarrollo de malware para Linux.

La capacidad de la herramienta para realizar exfiltración de archivos, acceder a archivos confidenciales y ejecutar comandos sin ser detectada resalta brechas críticas en los enfoques actuales de monitoreo de seguridad.

Los defensores deben adaptarse implementando capacidades de monitoreo específicas de io_uring, potencialmente a través de la instrumentación eBPF de llamadas al sistema io_uring_enter y operaciones internas del kernel.

A medida que esta técnica gana popularidad entre los actores de amenazas avanzadas, los equipos de seguridad deberían priorizar el desarrollo de mecanismos de detección para técnicas de evasión basadas en io_uring antes de que se conviertan en algo común en el panorama del malware de Linux.