Se ha descubierto una vulnerabilidad grave en el complemento de WordPress SureTriggers, que podría poner en riesgo a más de 100.000 sitios web.

El problema, descubierto por el investigador de seguridad Mikemyers, permite a los atacantes crear usuarios administrativos deshonestos en sitios donde el complemento no está configurado correctamente.

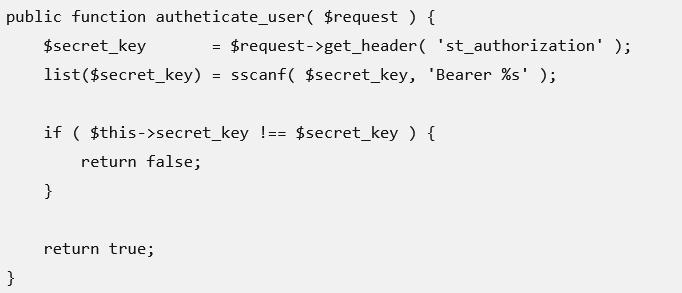

Esta falla crítica, registrada como CVE-2025-3102, tiene su origen en la función autheticate_user del complemento dentro de la clase RestController.

La función comprueba si la clave secreta enviada en el encabezado HTTP coincide con la almacenada en la configuración del complemento.

Sin embargo, la función no puede verificar si la clave_secreta está vacía, lo que significa que si no se ha configurado ninguna clave API, la función devolverá verdadero de todos modos, evitando efectivamente la autenticación.

El punto final afectado /wp-json/suretriggers/automation/action se convierte en una puerta de enlace para que los atacantes ejecuten acciones arbitrarias, incluida la creación de nuevos usuarios administrativos, si el propietario del sitio no ha establecido una clave API en la configuración del complemento.

Esta vulnerabilidad solo estaba presente en versiones no configuradas o recién instaladas de SureTriggers, hasta la versión 1.0.78 inclusive.

El complemento SureTriggers tiene como objetivo optimizar la automatización de tareas en diferentes plataformas y aplicaciones web.

Incluye un punto final API REST diseñado para integrarse con servicios externos.

La seguridad del punto final se basa en el gancho de devolución de llamada de permiso que llama a la función autheticate_user. Aquí está la función problemática:

Esta función verifica la clave_secreta de la solicitud con la clave interna.

Sin embargo, si el complemento no se ha configurado con una clave API, this->secret_key estará vacía, lo que permitirá que la condición se cumpla independientemente de lo que envíe el atacante.

El descubrimiento se informó de inmediato al programa Wordfence Bug Bounty el 13 de marzo de 2025, lo que generó una respuesta coordinada:

- 1 de abril de 2025: los usuarios de Wordfence Premium, Care y Response quedaron protegidos por una regla de firewall contra posibles vulnerabilidades de esta vulnerabilidad.

- 3 de abril de 2025: los detalles de la vulnerabilidad se enviaron al desarrollador del complemento SureTriggers, Brainstorm Force, quien reconoció el problema y trabajó para solucionarlo.

- 3 de abril de 2025: se lanzó la versión parcheada, 1.0.79, para abordar la vulnerabilidad.

- 1 de mayo de 2025: los usuarios gratuitos de Wordfence recibieron la misma protección de firewall.

Los propietarios de sitios de WordPress que utilizan SureTriggers deben actualizar su complemento a la versión 1.0.79 lo antes posible para mitigar este riesgo.

Este incidente resalta la importancia de una configuración adecuada de las funciones de seguridad en los complementos y la batalla en curso para proteger el ecosistema de WordPress contra posibles amenazas.