Investigadores en ciberseguridad han desarrollado técnicas avanzadas para rastrear a los atacantes que utilizan el Protocolo de Escritorio Remoto (RDP) para moverse lateralmente dentro de redes comprometidas. Este avance convierte la misma tecnología que los atacantes usan en una huella digital que revela sus acciones.

La clave de este descubrimiento radica en el análisis del mecanismo de almacenamiento en caché de mapas de bits de RDP. Este mecanismo guarda mosaicos de 64×64 píxeles de imágenes de pantalla remota en archivos de caché ubicados en AppData\Local\Microsoft\Terminal Server Client\Cache\. Los archivos .BMC y Cache**.bin, que originalmente buscan mejorar el rendimiento en conexiones lentas, ahora son una valiosa fuente de evidencia forense que muestra exactamente lo que los atacantes visualizaron durante sus sesiones.

Los registros de eventos de Windows son fundamentales para la investigación de RDP. El ID de evento 4624 indica inicios de sesión exitosos, mientras que el ID de evento 4625 registra los intentos fallidos. Sin embargo, la Autenticación a Nivel de Red (NLA) puede complicar la investigación forense, ya que las conexiones RDP aparecen inicialmente como tipo de inicio de sesión 3 (red) en lugar del esperado tipo 10 (remoto interactivo), lo que podría desorientar a los investigadores.

El registro de TerminalServices-RemoteConnectionManager registra el ID de evento 1149 cuando los usuarios llegan a la pantalla de inicio de sesión. Por su parte, el Evento 21 en TerminalServices-LocalSessionManager confirma el establecimiento de la sesión real. Es importante destacar que estos artefactos persisten incluso si los atacantes intentan borrar sus rastros.

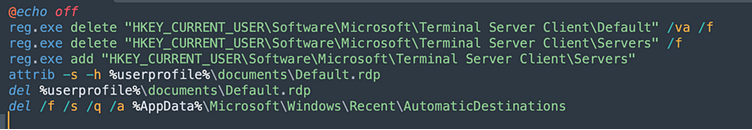

En la máquina de origen, los investigadores pueden examinar la clave de registro HKCU\Software\Microsoft\Terminal Server Client\Servers para descubrir destinos RDP a los que se accedió recientemente.

Las Jump Lists para mstsc.exe, almacenadas en \Roaming\Microsoft\Windows\Recent\AutomaticDestinations\, mantienen el historial de conexiones que sobrevive a los intentos de limpieza básicos.

El archivo Default.rdp en la carpeta Documentos del usuario contiene detalles de configuración en texto sin formato para la última sesión RDP, incluidas las direcciones IP de destino y los nombres de usuario.

Herramientas especializadas como BMC-Tools de ANSSI de Francia y RdpCacheStitcher permiten a los investigadores reconstruir la actividad de la pantalla de los atacantes a partir de fragmentos de mapas de bits almacenados en caché.

En un caso documentado, los analistas recuperaron un documento confidencial completo visto por un grupo de Amenaza Persistente Avanzada (APT) volviendo a ensamblar minuciosamente miles de mosaicos de imágenes.

El proceso rdpclip.exe, que maneja la sincronización del portapapeles entre sesiones locales y remotas, puede retener contraseñas copiadas y datos confidenciales en la memoria.

Las herramientas forenses de la memoria como Volatility pueden extraer esta información, revelando credenciales y comandos que los atacantes copiaron durante sus sesiones.

Incluso los atacantes sofisticados que utilizan scripts de limpieza para eliminar claves de registro, registros de eventos y archivos de caché dejan rastros en lugares inesperados.

Los eventos de redirección de dispositivos pueden registrar impresoras o unidades asignadas, lo que podría revelar la red de origen del atacante a través de nombres de impresoras o rutas de dominio.

Este enfoque forense integral transforma RDP de una herramienta sigilosa de un atacante a un registro de auditoría detallado.